防火墙的安全策略

发布时间:2024-01-17 20:33:40

下一章:NGFW安全策略及多通道协议

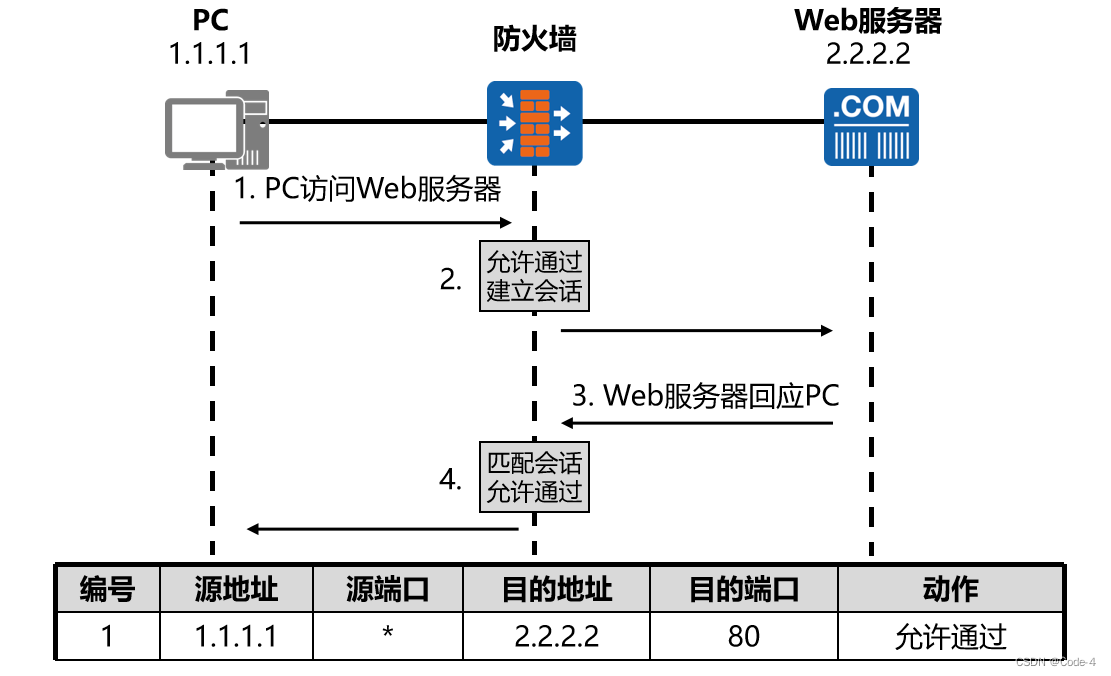

缺省包过滤

如果防火墙域间没有配置安全策略,或查找安全策略时,所有的安全策略都没有命中,则默认执行域间的缺省包过滤动作(拒绝通过)

- 如果没有配置任何安全策略,防火墙是不允许报文在安全区域之间流动的。

- 缺省包过滤是对所有报文都生效的缺省的安全策略。默认情况下,缺省包过滤的动作是拒绝通过。

包过滤技术

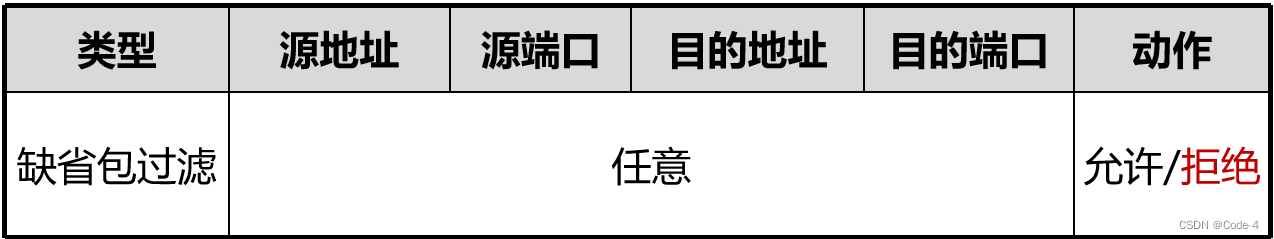

实现包过滤的核心技术是访问控制列表。 包过滤防火墙只根据设定好的静态规则来判断是否允许报文通过。

- 包过滤防火墙只根据设定好的静态规则来判断是否允许报文通过,它认为报文都是无状态的孤立个体,不关注报文产生的前因后果。

- 如图所示,PC和Web服务器位于不同的网络,分别与防火墙相连,PC与Web服务器之间的通信受到防火墙的控制。当PC需要访问Web服务器浏览网页时:

- 在防火墙上必须配置规则1,允许PC访问Web服务器的报文通过。

- 在规则1中,源端口处的*表示任意的端口,这是因为PC在访问Web服务器时,它的操作系统决定了所使用的源端口,例如,对于WINDOWS操作系统来说,这个值可能是1024~65535范围内任意的一个端口。这个值是不确定的,所以这里设定为任意端口。配置了这条规则后,PC发出的报文就可以顺利通过防火墙,到达Web服务器。

- Web服务器将会向PC发送回应报文,这个报文也要穿过防火墙才能到达PC。在状态检测防火墙出现之前,包过滤防火墙还必须配置规则2,允许反方向的报文通过。

- 在规则2中,目的端口也设定为任意端口,因为我们无法确定PC访问Web服务器时使用的源端口,要想使Web服务器回应的报文都能顺利穿过防火墙到达PC,只能将规则2中的目的端口设定为任意端口。

- 如果PC位于受保护的网络中,这样处理将会带来很大的安全问题。规则2将去往PC的目的端口全部开放,外部的恶意攻击者伪装成Web服务器,就可以畅通无阻地穿过防火墙,PC将会面临严重的安全风险。

- “逐包检测”机制,即对设备收到的所有报文都根据包过滤规则每次都进行检查以决定是否对该报文放行,严重影响了设备转发效率,使包过滤防火墙成为网络中的转发瓶颈。

状态检测和会话机制

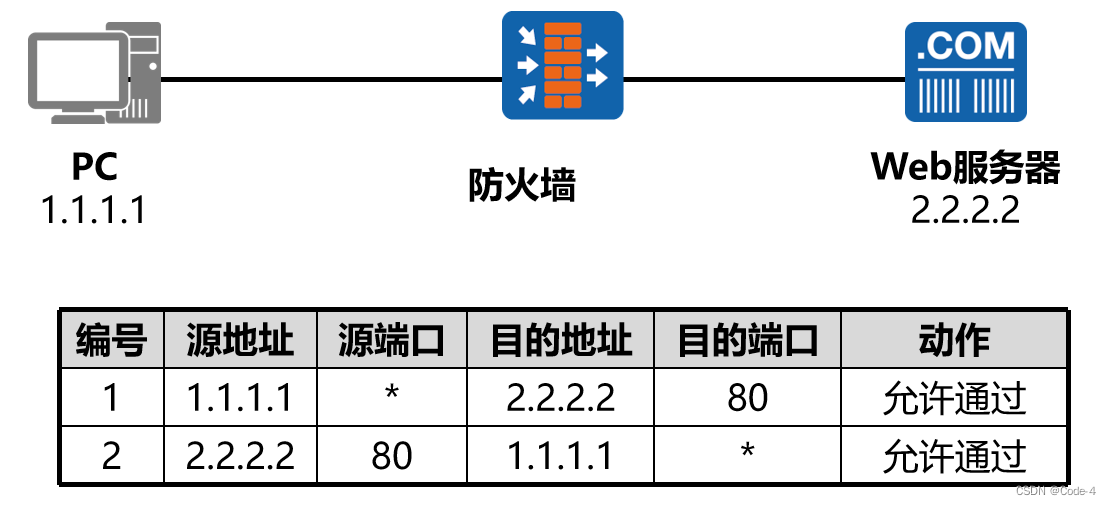

如果规则允许通过,状态检测防火墙会将属于同一连接的所有报文作为一个整体的数据流(会话)来对待

- 状态检测防火墙使用基于连接状态的检测机制,将通信双方之间交互的属于同一连接的所有报文都作为整体的数据流来对待。在状态检测防火墙看来,同一个数据流内的报文不再是孤立的个体,而是存在联系的。为数据流的第一个报文建立会话,数据流内的后续报文直接根据会话进行转发,提高了转发效率。

- 如图所示,状态检测防火墙是这样解决包过滤技术的不足的:

- 首先我们还是需要在防火墙上设定规则1,允许PC访问Web服务器的报文通过。

- 当报文到达防火墙后,防火墙允许报文通过,同时还会针对PC访问Web服务器的这个行为建立会话(Session),会话中包含了PC发出的报文信息,如地址和端口等。

- 当Web服务器回应给PC的报文到达防火墙后,防火墙会把报文中的信息与会话中的信息进行比对,发现报文中的信息与会话中的信息相匹配,并且符合协议规范对后续包的定义,则认为这个报文属于PC访问Web服务器行为的后续回应报文,直接允许这个报文通过。

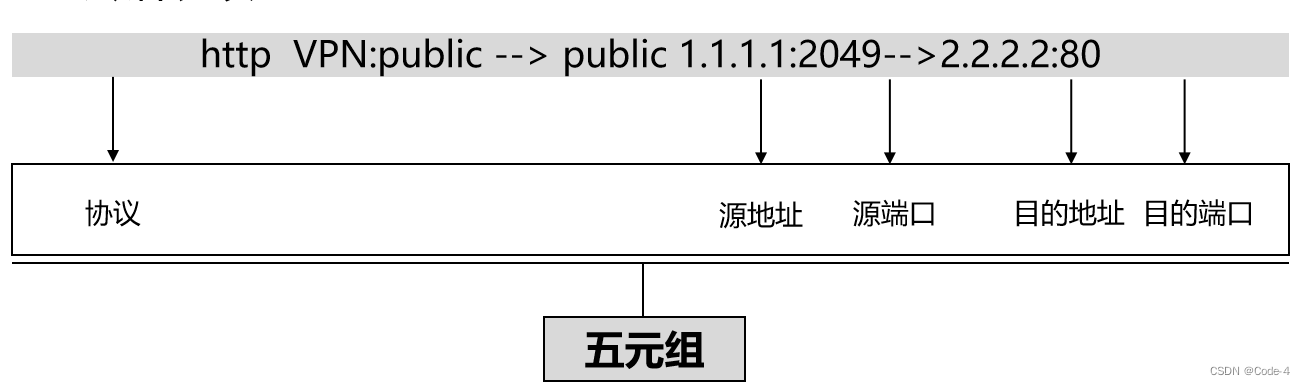

会话表项中的五元组信息

通过会话中的五元组信息可以唯一确定通信双方的一条连接。

防火墙将要删除会话的时间称为会话的老化时间。

一条会话表示通信双方的一个连接。多条会话的集合叫做会话表。

- 会话是通信双方的连接在防火墙上的具体体现,代表两者的连接状态,一条会话就表示通信双方的一个连接。防火墙上多条会话的集合就叫做会话表(Session table)。

- 在图中的会话表项中:

- http表示协议,1.1.1.1表示源地址,2049表示源端口,2.2.2.2表示目的地址,80表示目的端口。

- 源地址、源端口、目的地址、目的端口和协议这五个元素是会话的重要信息,我们将这五个元素称之为“五元组”。只要这五个元素相同的报文即可认为属于同一条流,在防火墙上通过这五个元素就可以唯一确定一条连接。

- 会话是动态生成的,但不是永远存在的。如果长时间没有报文匹配,则说明通信双方已经断开了连接,不再需要该条会话了。此时,为了节约系统资源,防火墙会在一段时间后删除会话,该时间称为会话的老化时间。

安全策略

安全策略是按一定规则控制设备对安全域间的流量进行转发和内容安全一体化检测的策略。

规则的本质是包过滤。

- 防火墙的基本作用是保护特定网络免受“不信任”的网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

- 安全策略就是按一定规则控制设备对安全域间的流量进行转发和内容安全一体化检测的策略。安全域间是防火墙两个“区域”之间的唯一“道路”,安全策略就好比在这条通道上设立的“关卡” 。

- 安全策略的作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙。

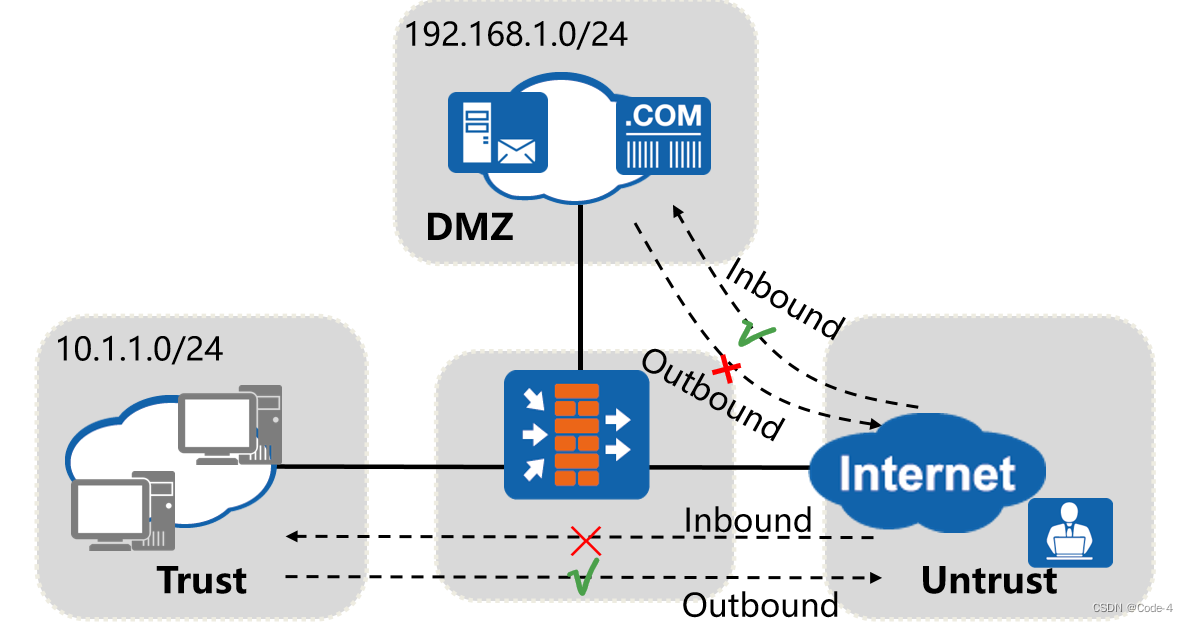

- 任意两个安全区域之间都有唯一的一条“道路”(安全域间),具有单独的安全域间视图,大部分的安全策略都需要在安全域间视图下配置。

- 图中的安全策略做到了:

- 外网可以访问目的地址为192.168.1.0/24的服务器;服务器不能主动访问外网。

- 源IP是10.1.1.0/24的数据包可以访问Internet;Internet不能主动访问内网。

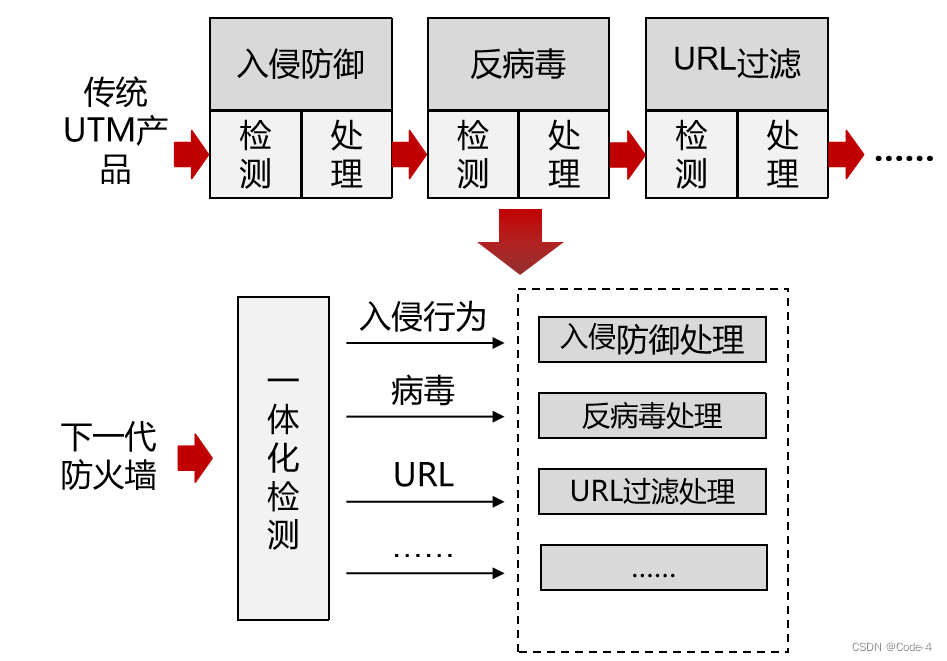

内容安全一体化检测

一体化检测是指对一条流量的内容只进行一次检测和处理,就能实现包括反病毒、入侵防御在内的内容安全功能。

- 防火墙能够识别出流量的属性,并将流量的属性与安全策略的条件进行匹配。如果所有条件都匹配,则此流量成功匹配安全策略。流量匹配安全策略后,设备将会执行安全策略的动作。

- 如果动作为“允许”,则对流量进行内容安全检测。如果内容安全检测也通过,则允许流量通过;如果内容安全检测没有通过,则禁止流量通过。

- 如果动作为“禁止”,则禁止流量通过。

- 内容安全一体化检测是指使用设备的智能感知引擎对一条流量的内容只进行一次检测和处理,就可以获取到后续所有内容安全功能所需的数据,就能实现包括反病毒、入侵防御在内的内容安全功能,从而大幅提升设备处理性能。

- 由于一体化检测的高效性,我们往往可以通过配置较宽泛的安全策略条件来匹配一类流量,然后再通过各种内容安全功能来保证网络安全。

文章来源:https://blog.csdn.net/m0_61802503/article/details/135650029

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Lvs-NAT部署

- 算法模板之双链表图文详解

- 文章解读与仿真程序复现思路——电网技术EI\CSCD\北大核心《考虑用户需求响应博弈推演的区域综合能源运营策略》

- 【栈】【字符】Leetcode 20 有效的括号

- 基于51单片机的家用可燃气体报警器设计与实现

- 喜报,思迈特荣获广东省“专精特新”企业认定,再创新高

- pandas_EMA指数移动平均_扩张窗口

- Golang简单实现IO操作

- 为什么我说小公司也一定要用K8S

- 选择排序(二)——堆排序(性能)与直接选择排序